Активные APT группировки в Узбекистане

Введение

Постоянная серьезная угроза APT или Advanced Persistent Threats — одна из самых серьезных угроз в киберпространстве на сегодняшний день. Они представляют собой тщательно организованные группы хакеров, часто связанных с правительственными агентствами или крупными частными организациями. Их главная цель — долгосрочное и скрытное проникновение в критически важные системы с целью сбора информации, шпионажа, саботажа или кражи данных. Их деятельность не ограничивается границами одной страны, они действуют на всех уровнях — от национальной инфраструктуры до частного сектора. Эти угрозы становятся всё более актуальными для стран Центральной Азии, включая Узбекистан, где стремительное развитие цифровой инфраструктуры сопровождается новыми вызовами в области кибербезопасности.

Кибербезопасность в Узбекистане

В последние несколько лет Узбекистан значительно усилил свои усилия в области кибербезопасности. Как и во многих странах, защита цифровой инфраструктуры стала одной из ключевых задач для правительства и различных организаций. В условиях роста числа кибератак и цифровых угроз правительство Узбекистана осознало важность обеспечения безопасности критически важных секторов, таких как финансы, государственное управление, образование и здравоохранение. Защита данных и инфраструктуры стала неотъемлемой частью стратегии устойчивого развития страны и обеспечения безопасности граждан.

Одним из важнейших шагов на пути к укреплению кибербезопасности стало принятие в 2022 году первого в истории Узбекистана Закона о кибербезопасности. Этот закон стал основой для систематической борьбы с киберугрозами и управления рисками в цифровой среде. Он регулирует меры по защите информации, установлению стандартов безопасности и созданию механизмов реагирования на киберугрозы.

Особое внимание в стране уделяется противодействию APT-группировкам. Эти высокоорганизованные киберугрозы нацелены на атакующие действия против ключевых инфраструктурных объектов, таких как государственные учреждения, финансовые организации, научные и образовательные структуры. С увеличением цифровизации экономики и растущим использованием онлайн-сервисов и технологий, данные угрозы становятся особенно актуальными для Узбекистана. Потенциальное воздействие этих атак может повлиять на безопасность данных, финансовую стабильность и репутацию страны на международной арене.

Что такое APT-группировки и чем они опасны?

APT-группировки отличаются от обычных киберпреступников своей целеустремленностью, ресурсами и сложностью атак. Их главные особенности:

- Долгосрочность атак: APT-группы внедряются в системы с целью оставаться там максимально долго. Это позволяет им собирать разведданные или ждать удобного момента для нанесения удара.

- Высокая степень сложности: Эти атаки часто связаны с использованием 0-day уязвимости, кастомизированного вредоносного ПО и сложных методов социальной инженерии.

- Цели: Атаки тщательно планируются против конкретных организаций, стран или отраслей, что делает их особо разрушительными.

APT-группировки представляют серьёзную опасность, так как они могут:

- Нарушать работу критической инфраструктуры (например, энергетика, транспорт, здравоохранение).

- Красть конфиденциальные данные, включая государственные секреты и информацию о компаниях.

- Вмешиваться в политические процессы через кибершпионаж или дезинформацию.

- Наносить экономический ущерб, нарушая бизнес-процессы.

Таинственные APT хакеры в Узбекистане

SneakyChef SugarGh0st: Уже не призрак

Эксперты по кибербезопасности раскрыли сложную программу кибершпионажа, направленную на Министерство иностранных дел Узбекистана и частных лиц в Южной Корее. В атаке, приписываемой связанной с Китаем группе APT, использовался адаптированный вариант печально известного вредоносного ПО Gh0st RAT, получивший название SugarGh0st.

Вектор атаки

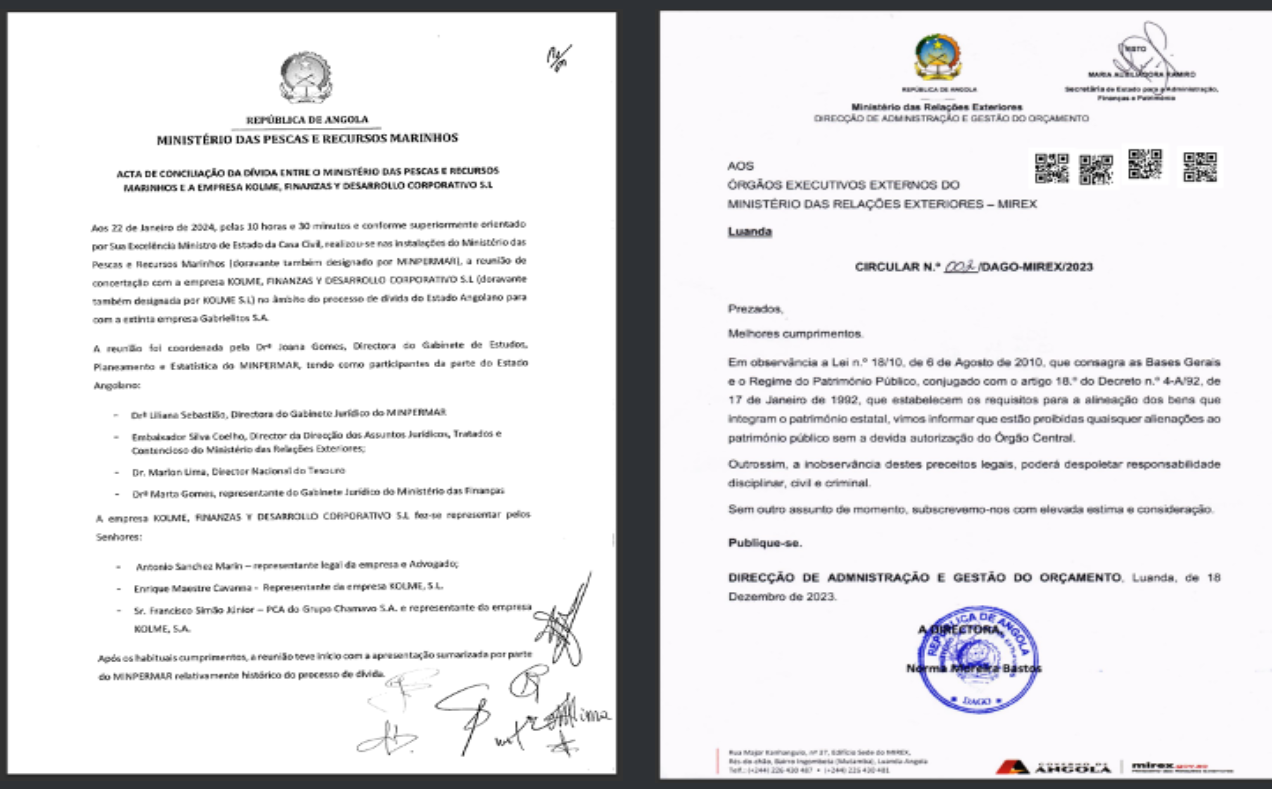

Кибератаки начались в августе 2023 года. Злоумышленники SneakyChef развернули четыре разных образца вредоносной программы SugarGh0st. Первоначальный вектор атаки заключался в рассылке фишинговых писем с вложениями вредоносных файлов RAR. Эти письма создавались под видом легитимных сообщений, в них часто упоминались инвестиционные проекты и указы президента, чтобы заманить получателей открыть вложения.

Возможности вредоносной программы

SugarGh0st — это весьма продвинутая вредоносная программа, предназначенная для масштабной разведки и сбора данных. Она может собирать подробную информацию о компьютере жертвы, включая имя хоста, файловую систему, логические диски и данные об ОС. Кроме того, вредоносная программа позволяет в режиме реального времени и в автономном режиме вести учет нажатий клавиш, получать доступ к веб-камере, а также загружать и исполнять произвольные двоичные файлы на зараженном хосте.

Целевые организации

Основной целью атаки в Узбекистане стало Министерство иностранных дел. Злоумышленники использовали документы-обманки на узбекском языке, которые содержали материалы из различных местных изданий, чтобы сделать попытки фишинга более убедительными. Эти документы были призваны использовать доверие получателей и облегчить развертывание вредоносной программы.

IndigoZebra APT: Постоянная угроза в Узбекистане

Группа IndigoZebra APT, предположительно связанная с китайским кибершпионажем, представляет значительную угрозу для стран Центральной Азии, включая Узбекистан, по крайней мере с 2014 года. Эта группа известна своими сложными и развивающимися тактиками, методами и процедурами (TTP), направленными на проникновение в правительственные сети и утечку конфиденциальной информации.

Векторы и методы атак

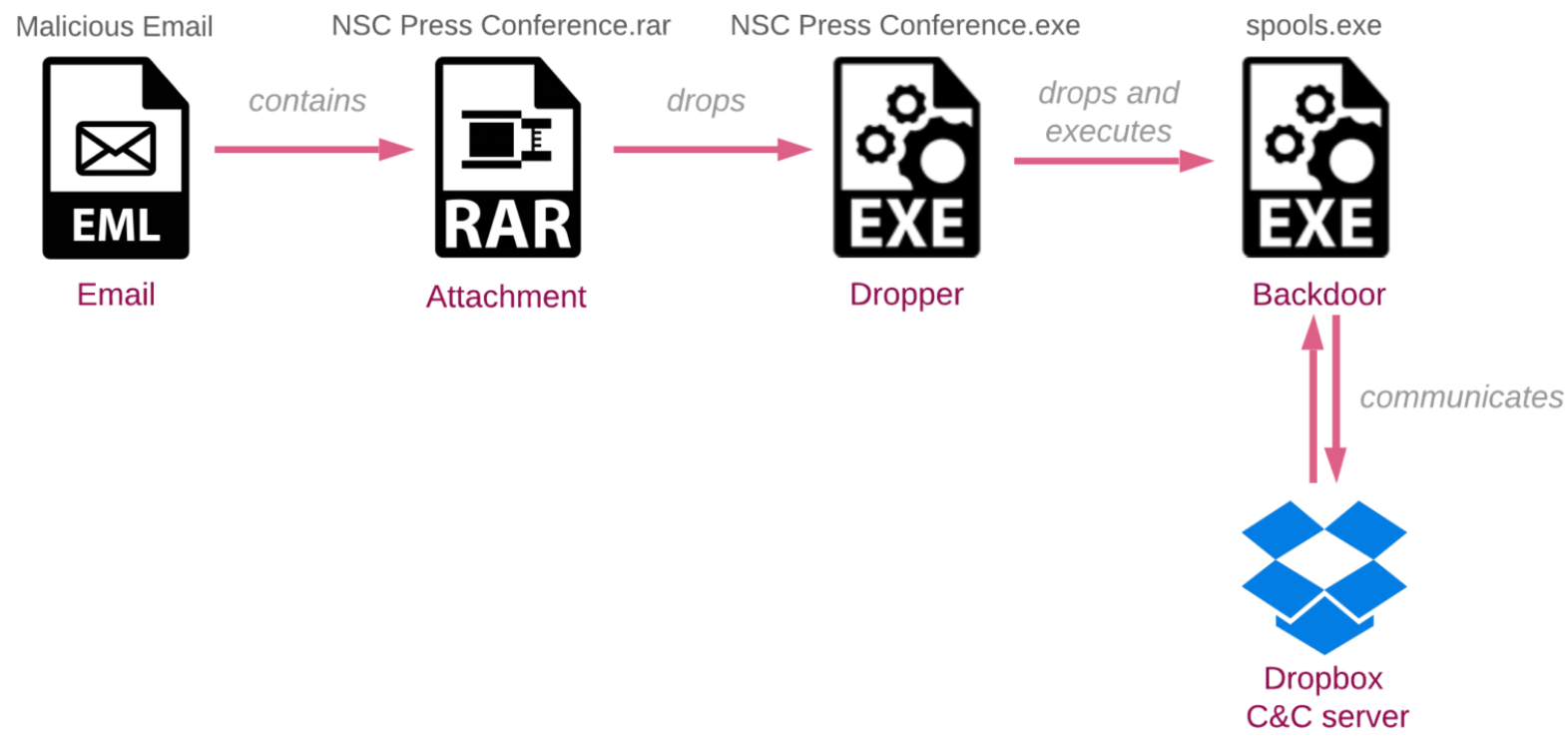

IndigoZebra в основном использует фишинговые атаки для получения первоначального доступа к целевым сетям. В ходе таких атак часто отправляются письма с вредоносными вложениями, например защищенными паролем RAR-файлами, которые содержат вредоносное ПО, запускаемое при открытии. Одним из известных инструментов, используемых IndigoZebra, является бэкдор BoxCaon, который использует легитимные облачные сервисы хранения данных, такие как Dropbox, для командно-административной связи (C2 сервер).

Цепочка заражения

Цепочка заражения обычно начинается с фишингового письма, содержащего защищенный паролем архив RAR. После извлечения архива в него попадает вредоносный исполняемый файл, выполняющий роль дроппера. Затем этот дроппер устанавливает на компьютер жертвы бэкдор BoxCaon. Бэкдор способен загружать и выгружать файлы, выполнять команды и проводить обширную разведку на зараженных системах.

Возможности вредоносной программы

BoxCaon — это усовершенствованный бэкдор с узкими, но эффективными возможностями. Он использует Dropbox в качестве C2-сервера, что позволяет маскировать вредоносный трафик под легитимную сетевую активность. Бэкдор создает для каждой жертвы уникальную папку в контролируемом злоумышленником аккаунте Dropbox, используя в качестве имени папки MAC-адрес жертвы. Это позволяет злоумышленникам отправлять команды и получать данные, не вызывая подозрений.

Деятельность в Узбекистане

В Узбекистане IndigoZebra атаковала различные государственные организации, используя уязвимости в их цифровой инфраструктуре. Атаки группы в регионе включали использование поддельных документов и сложного вредоносного ПО для проникновения в сети и сбора разведданных. Вредоносное ПО, используемое IndigoZebra, способно загружать и пересылать файлы, выполнять команды и проводить обширную разведку в зараженных системах.

YoroTrooper APT: Новая угроза шпионажа в Узбекистане

APT группа YoroTrooper, которая представляет собой значительную угрозу, направленную на различные правительственные и энергетические организации в странах СНГ, на территории Узбекистана. Эта группа, предположительно русскоязычная, действует по меньшей мере с июня 2022 года и связана с несколькими успешными шпионскими атаками.

Векторы и методы атак

В качестве первоначального вектора атаки YoroTrooper в основном использует фишинговые письма. Эти письма часто содержат вредоносные прикрепленные файлы, такие как файлы ярлыков LNK и документы-обманки, которые при открытии запускают цепочку заражения. Известно, что группировка использует различные вредоносные программы, в том числе созданные на основе Python программы для кражи информации и инструменты удаленного доступа RAT, такие как AveMaria/Warzone RAT и LodaRAT.

Деятельность в Узбекистане

В Узбекистане YoroTrooper атаковала государственные структуры. Атаки группы в этом регионе включали использование фишинговых писем для распространения вредоносных архивов, содержащих LNK-файлы и документы-обманки. После выполнения LNK-файла он загружает и запускает удаленный HTA-файл, который затем развертывает полезную нагрузку следующего этапа, как правило, вредоносный исполняемый файл и документ-обманку.

Вредоносная программа, используемая YoroTrooper, способна похищать учетные данные из различных приложений, истории браузера, файлы cookie, системную информацию и скриншоты. Затем эта информация попадает к злоумышленникам, которые могут использовать ее для дальнейшего шпионажа.

LazyKoala APT: Возникающая киберугроза в Узбекистане

Другая группировка LazyKoala APT представляет собой серьезную угрозу для правительственных структур в Узбекистане и других странах СНГ. Эта группа, предположительно спонсируемая государством, действует по меньшей мере с 2023 года и известна своими изощренными операциями кибершпионажа.

Векторы и методы атак

LazyKoala в основном использует фишинговые атаки для получения первоначального доступа к целевым сетям. В ходе таких атак часто отправляются письма с вредоносными вложениями, такими как документы Word или PDF, которые содержат встроенные макросы, запускаемые на выполнение при открытии. После того как жертва активирует макросы, вредоносное ПО разворачивается, закрепляясь в сети.

Возможности вредоносного ПО

Вредоносная программа, используемая LazyKoala, отличается высокой степенью сложности и способна осуществлять разведку и утечку данных. Она может собирать подробную информацию о машине жертвы, включая конфигурацию системы, сетевые данные и учетные данные пользователей. Вредоносная программа также обладает функцией кейлоггинга, позволяя злоумышленникам перехватывать конфиденциальную информацию, такую как пароли и конфиденциальные сообщения.

Деятельность в Узбекистане

В Узбекистане LazyKoala атаковала различные государственные организации, используя уязвимости в их цифровой инфраструктуре. Атаки группы в регионе включали использование документов-обманок на узбекском языке, содержащих материалы из местных изданий, чтобы сделать попытки фишинга более убедительными. Эти документы призваны использовать доверие получателей и облегчить развертывание вредоносной программы. Способность вредоносной программы оставаться незамеченной в течение длительного времени позволяет LazyKoala вести длительную шпионскую деятельность, собирать конфиденциальную информацию и отслеживать коммуникации. Такое постоянное присутствие представляет собой серьезную угрозу национальной безопасности и целостности правительственных операций.

APT29: скрытая угроза кибершпионажа в Узбекистане

APT29, также известная как Cozy Bear, — это изощренная группа кибершпионажа, предположительно связанная со Службой внешней разведки Российской Федерации (СВР России). Эта группа действует по меньшей мере с 2008 года и известна своими скрытными операциями, направленными на правительственные сети, исследовательские институты и аналитические центры по всему миру.

Векторы и методы атак

APT29 использует множество передовых технологий для проникновения в целевые сети. Одним из основных методов является spear-phishing — рассылка целевых электронных писем, содержащих вредоносные вложения или ссылки. Эти письма создаются под видом законных, часто имитируя официальные сообщения, чтобы обмануть получателей. После открытия вложения или перехода по ссылке происходит развертывание вредоносного ПО, что позволяет злоумышленникам закрепиться в сети. APT29 известна тем, что использует специально разработанное вредоносное ПО, в том числе бэкдоры WellMess и WellMail, которые позволяют ей сохранять постоянный доступ к взломанным системам. Эти инструменты позволяют группе проводить масштабную разведку, похищать конфиденциальные данные и перемещаться по сети для получения доступа к другим системам.

Деятельность в Узбекистане

В Узбекистане APT29 атаковала государственные структуры. Атаки группы в этом регионе включали использование документов-обманок на узбекском языке, содержащих материалы из местных изданий, чтобы сделать попытки фишинга более убедительными. Эти документы призваны использовать доверие получателей и облегчить развертывание вредоносного ПО. Вредоносная программа, используемая APT29, способна похищать учетные данные из различных приложений, истории браузера, файлы cookie, системную информацию и скриншоты. Затем эта информация попадает к злоумышленникам, которые могут использовать ее для дальнейшего шпионажа. Способность группы оставаться незамеченной в течение длительного времени позволяет ей вести длительный шпионаж, собирая конфиденциальную информацию и отслеживая коммуникации.

Меры по снижению рисков APT атак

Для защиты от угроз APT в Узбекистане необходимо внедрить комплексные меры, понятные и доступные даже тем, кто далек от IT. Во-первых, важно осознать, что APT-атаки направлены не только на компьютеры или сети, но и на людей, часто используя обманные методы, такие как поддельные письма или ссылки. Поэтому необходимо регулярно обучать сотрудников и пользователей правилам безопасного поведения в интернете: не открывать подозрительные файлы, не переходить по незнакомым ссылкам и всегда проверять отправителя письма.

Технологически важно использовать надежные антивирусы и программы для защиты от вредоносных атак, которые регулярно обновляются. Однако одной техники недостаточно. Каждая компания или организация должна организовать резервное копирование данных, чтобы в случае атаки можно было восстановить всю информацию.

Государству и организациям также необходимо внедрять строгие правила контроля доступа. Это означает, что не каждый сотрудник должен иметь доступ ко всей информации, а только к той, которая необходима для выполнения его работы. Кроме того, важно использовать сложные пароли и двухфакторную аутентификацию, которая добавляет дополнительный уровень защиты.

Для борьбы с APT-угрозами на уровне страны важно международное сотрудничество и обмен опытом с другими государствами. Узбекистан может создать собственный центр по мониторингу и анализу киберугроз, который будет сотрудничать с международными организациями, чтобы получать информацию о новых типах атак и способах защиты от них.

Наконец, каждый человек должен понимать, что кибербезопасность — это ответственность всех, кто пользуется современными технологиями. Чем больше людей будет знать об угрозах и способах защиты, тем труднее станет для злоумышленников реализовать свои планы.

Заключение

В заключение следует отметить, что противодействие угрозам APT имеет решающее значение для обеспечения кибербезопасности Узбекистана. Эти угрозы представляют серьезный риск для критически важной инфраструктуры и могут нанести значительный ущерб экономике и национальной безопасности. Инвестирование в современные технологии защиты, повышение осведомленности пользователей и развитие международного сотрудничества являются ключевыми шагами на пути к построению надежной системы кибербезопасности.

Призываем всех заинтересованных лиц – от государственных учреждений до частного сектора – активно вкладываться в укрепление киберзащиты, чтобы обезопасить цифровое будущее нашей страны.

Присоединяйтесь к нашему Telegram-каналу ONESEC, чтобы быть в курсе последних новостей в мире кибербезопасности в Узбекистане.

Источники

- https://daryo.uz/en/2023/12/04/china-linked-hackers-target-uzbekistan-and-south-korea-with-sugargh0st-malware-cisco-reveals

- https://therecord.media/china-based-hackers-target-uzbekistan-government-south-korea

- https://www.darkreading.com/threat-intelligence/sneakychef-apt-slices-up-foreign-affairs-with-sugargh0st

- https://therecord.media/china-based-hackers-target-uzbekistan-government-south-korea

- https://research.checkpoint.com/2021/indigozebra-apt-continues-to-attack-central-asia-with-evolving-tools/

- https://www.kaspersky.com/enterprise-security/mitre/apt29

- https://ptresearch.media/articles/kto-atakuet-strany-sng

- https://www.tahawultech.com/news/positive-technologies-discovers-new-apt-group-targeting-governments-lazy-koala/