Чем заражаются компьютеры жителей Узбекистана

Терминология

Троян / Троянская программа – вредоносная программа, проникающая в компьютер маскируясь легитимным программным обеспечением. С использованием социальной инженерией злоумышленник обманным путем заставляет жертву запустить якобы легитимный файл, являющийся на самом деле вредоносным.

Вредоносное программное обеспечение / Вредоносное ПО / ВПО – программы, намеренно разработанные и внедряемые для нанесения ущерба компьютерам и компьютерным системам.

Стилер – программа, нацеленная на воровство конфиденциальных данных, такие как учетные записи, платежную информацию, личные документы и т. д.

Софт — программное обеспечение (ПО) на сленге компьютерной терминологии.

С2 Сервер / Командно – Контрольный сервер – сервер с установленным программным обеспечением, позволяющее злоумышленнику обмениваться данными с компьютером жертвы.

Реестр – база данных в операционных система семейства Windows содержащая критические важные данные для работы Windows. Реестр содержит информацию и настройки для аппаратного обеспечения, программного обеспечения, профилей пользователей, предустановки.

Ключ реестр – запись в базе данных реестра, содержащая настройки и параметры для операционной системы и установленных программ.

Буфер обмена – область в памяти для промежуточного хранения приносимых или копируемых данных из одного места в другое.

Скрипт – написанные на каком-либо языке программирования инструкции последовательности действий, которые должен совершить компьютер.

PE инъекция – техника внедрения вредоносного кода и принудительное его выполнение в удаленном процессе.

Поток – это единица выполнения в процессе, которую можно запланировать для выполнения.

Виртуальная память – ресурсы оперативной или внешней памяти, выделяемые прикладной программе операционной системой.

Введение

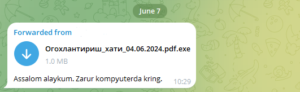

В начале июня 2024 была обнаружена рассылка подозрительного файла в телеграмме, содержащее якобы какое-либо предупредительное письмо для нас и просит нас открывать файл только на компьютере что уже вызывает подозрения. Данный файл на самом деле является вредоносной программой, которое позволяет злоумышленнику получить удаленный доступ к зараженному компьютеру, воровать файлы, а также выполнять слежку. В данной статье мы попытаемся разобраться что делает данный вредоносный софт, а также постараемся выяснить кто за этим стоит.

Предварительное изучение вредоносного файла

По предварительному анализу данного файла сервисом VirusTotal, мы выяснили что данный файл действительно является вредоносным.

Изначальный файл с двойным расширением Огохлантириш_хати_04.06.2024.pdf.exe не несет в себе основную угрозу компьютеру, а лишь загружает на компьютер файлы, которые в свою очередь будут совершать вредоносные действия, заданные злоумышленником.

После запуска полученного нами файла Огохлантириш_хати_04.06.2024.pdf.exe, в папку %TEMP% выгружаются и сразу же запускаются два вредоносных файла.

При анализе одного из полученных файлов, было выяснено что изначально конкретно этот файл распространялся под именем SpotifyStartupTask.exe и был впервые зарегистрирован как троянский вирус более известный под название DCRat или DarkCrystal RAT, на платформе Any.run в январе 2024 года. Ещё одни подтверждения того, что распространяется именно стилер DCRat были выявлены в ходе анализа кода, ими являются артефакты такие как значения некоторых строковых переменных и обнаруженный логотип DarkCrystal зашифрованный в Base64.

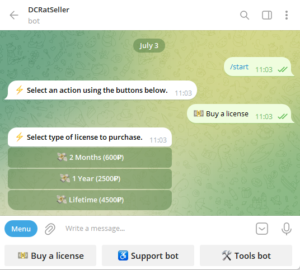

DarkCrystal RAT является коммерческим стилером, созданным в 2018 году русскоязычным разработчиком более известным под псевдонимом «Кодер» на одном из русскоязычных форумов. Стоит отметить, что за распространение стилера на территории Узбекистана не стоит сам хакер, так как он выступает в роли продавца стилера DCRat и любой желающий может приобрести его за скромную цену, перейдя в соответствующий телеграмм бот.

Также у DarkCrystal существует телеграмм канал, где публикуется различная информация об обновлениях и новостях касающиеся их стилера.

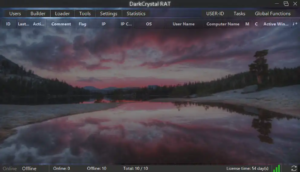

Функционал стилера очень обширен и злоумышленнику, приобрётшему программу, предоставляется доступ к панели управления, где он может сам контролировать какие действия должен будет выполнять вредоносный софт.

Ниже представлен текст с описанием всех возможностей вируса DCRat, написанный на одном из форумов, самим создателем вредоносной программы.

То есть по описанию можно увидеть, что возможностей у программы очень много, поддерживается так же система плагинов и конечный функционал будет зависеть от целей злоумышленника. Остается разобраться лишь в том какие именно цели преследовал злоумышленник распространяющий данный стилер среди жителей Узбекистана.

Принцип работы вредоносного ПО Огохлантириш_хати_04.06.2024.pdf.exe

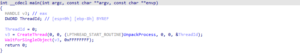

При запуске программы на компьютере с операционной системы семейства Windows, программа совершает PE инъекцию вредоносного кода в процесс RegAsm.exe, в последствии получая способность выполнять команды с повышенной привилегией. Совершив инъекцию, запускается сам процесс RegAsm.exe, выполняя следующие инструкции:

Программа запускает поток в виртуальной памяти, загружая в него функцию создания основных вредоносных файлов на компьютере жертвы. Вредоносный код, записываемый в основное ВПО, храниться в байтовом виде, внутри кода RegAsm.exe. После завершения извлечения файлов программа запускает вредоносный процесс и завершает работу одновременно с распространяемым файлом.

RegAsm.exe выгружает два файла в папку C:\Users\username\AppData\Roaming. Оба файла являются исполняемыми и имеют формат EXE. В первую очередь RegAsm.exe создает на компьютере файл размером 19KB, который в свою очередь не несет в себе ничего вредоносного, а лишь собирает сведения о системе, такие как язык, время, ID процесса. После сбора сведений о системе RegAsm.exe создает основное вредоносное ПО размером 626KB, который наносит основной вред.

Анализ Стилера DCRat

Представленный анализ детально описывает функции и механизмы действия вредоносной программы. Она демонстрирует широкий спектр возможностей по сбору информации о системе, взаимодействию с внешними ресурсами и выполнению вредоносных действий.

- Поиск Веб-Камеры

- Поиск микрофона

- Поиск информации о мониторах

- Скриншоты

- Буфер обмена

- Поиск Телеграмм данных

- Обнаружение пути инсталляции Discord

- Получение различных данных о Steam

- Получение информации об IP-адресе

- Получение различных сведений о системе

- Отправка данных на C2 сервер

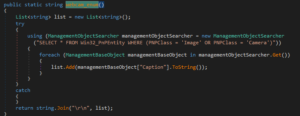

Поиск Веб-Камеры

Функция использует объект ManagementObjectSearcher для получения списка всех подключенных устройств, чье значение PNPClass равно Image или Camera. Затем функция перебирает все соответствующие условию устройства и записывает их значение Caption. Значение Caption обычно содержит имя устройства. В завершении функция возвращает список всех подключенных веб-камер.

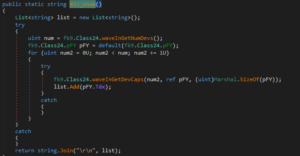

Поиск Микрофона

При поиске микрофона используется методы Windows API такие как waveInGetNumDevs() и waveInGetDevCaps() для получения количества и наименования всех устройств ввода звука.

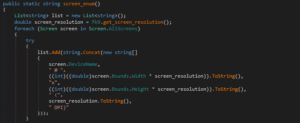

Поиск информации о мониторах

Первоначально выполняется функция get_screen_resolution, получающая информацию о соотношении между горизонтальным разрешением экрана и количеством пикселей на дюйм (DPI). В дальнейшем полученные эти данные используются для определения разрешения экрана. Затем, функция производит поиск информации о названии монитора(ов) подключенные к компьютеру, после чего записывает полученные данные в формате:

<название монитора>@<ширина>Х<длина>(“<количество>” DPI)

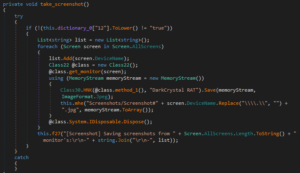

Скриншоты

Вредоносная программа, делает скриншоты всех существующих мониторов и сохраняет их в формате Jpeg в папке Screenshots/Screenshots для дальнейшей отправки злоумышленникам.

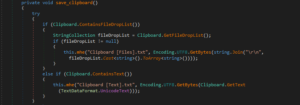

Буфер обмена

Программа использует встроенный класс Clipboard для получение сохраненных данных в буфере обмена, затем функция преобразует данные в байты, используя кодировку UTF-8 и сохраняет в определенный файл, в зависимости от того, что хранилось в буфере обмена.

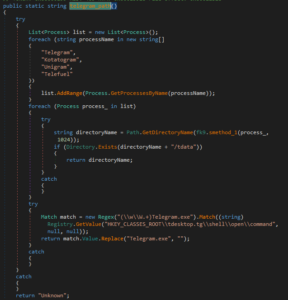

Поиск Телеграмм данных

При поиске директории Telegram функция производит поиск по возможных названиях процесса Telegram, такие как Kotatogram, Unigram. Первоначально функция ищет директорию содержащую папку /tdata для каждого процесса. В случае если таковой директории было не найдено, программа пытается получить путь к исполняемому файлу Telegram.exe, через файлы реестра. Стоит отметить, что папка tdata содержит файлы сессии с помощью, которой злоумышленник способен получить несанкционированный доступ к нашему Telegram аккаунту.

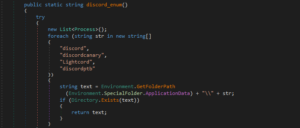

Поиск директории Discord

Поиск директории программы Discord в целом схож с описанным поиском основной директории Telegram. Единственное отличие что злоумышленник пытается получить лишь путь к папке. Поиск осуществляется по пути C:\Users\username\AppData\Roaming.

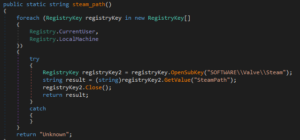

Получение различных данных о Steam

Стилер производит попытку найти путь к основной директории, информацию о языке программы, а также получает различные файлы, отвечающие за текущую сессию пользователя в Steam.

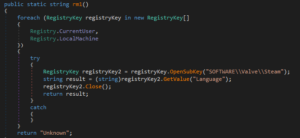

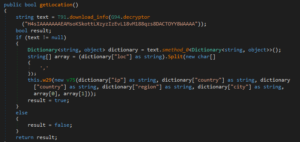

Поиск директории и получение языка Steam

Функция получает ключ реестра SOFTWARE\\VALVE\\Steam и записывает значение SteamPath в переменную result и возвращает его. Значение SteamPath содержит в себе путь к директории Steam.

Далее в этом же ключе реестра ВПО получает данные о языке, установленном в Steam.

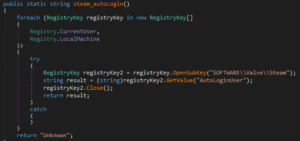

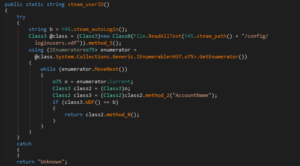

Получение информации о пользователя Steam

Изначально функция собирает данные об авторизованном пользователе Steam. Эти данные также хранятся в ключе реестра Steam в значении AutoLoginUser.

Затем берется строка, содержащая данные об уже авторизованном пользователе, и построчно сравнивается со значением AccountName хранящееся в файле loginusers.vdf. Если данные совпадают, то функция возвращает значение об ID авторизованного пользователя.

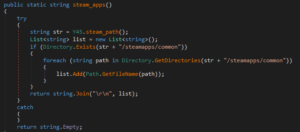

Получение списка игр и приложений Steam

В случае если в папке Steam существует папка /steamapps/common, то функция выполняет поиск и получения списка всех установленных программ в Steam.

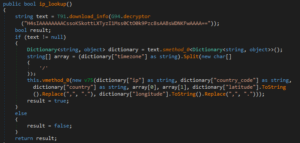

Получение информации об IP адресе

Программа использует два метода функции для сбора данных об IP адресе, скомпрометированного устройства. В первой функции идет обращение к API по адресу https://api[.]ip[.]sb/geoip зашифрованному в Base64. При обращении по данному адресу мы получаем информацию в JSON формате такую как IP, страну, город, интернет-провайдер, геолокация, часовой пояс, координаты.

Существует так же вторая функция, которая обращаться по адресу https://ipinfo[.]io/json, также зашифрованному в Base64. Информация, получаемая по данному адресу в целом, не отличается от первой функции.

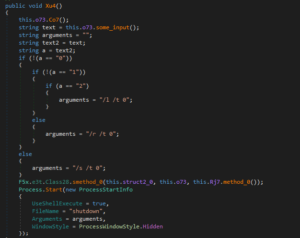

Включение, выключение компьютера.

ВПО способно выполнить команду shutdown с параметрами, указанными злоумышленником. Таким образом злоумышленник способен выключить, перезагрузить компьютер, а также завершить сеанс пользователя.

Получении различных сведений о системе

Программа выполняет ряд функций для сбора различных сведений об устройстве, системе, а также пользовательских данных.

Полный список собираемых данных:

- Имя компьютера

- Имя пользователя

- Версия Windows

- Название процессоре

- Информация о процессоре

- Кол-во ядер процессора

- Кол-во потоков процессора

- Название видеокарты

- Кол-во памяти видеокарты

- Режим работы видеокарты

- Информация о материнской плате

- Название материнской платы

- Идентификационный номер материнской платы

- Название BIOS

- Версия BIOS

- Информация об Антивирусе

- Информация о Файрволле

- Информация об оперативной памяти (ОЗУ)

- Версия .NET Framework

- IP – адрес

- Город

- Страна

- Геолокация

Создание batch файла

Перед тем, как завершить процесс сбора и отправки данных, стилер создает файл формата bat в папке %Temp%. Данный файл служит механизмом паузы активности стилера и может содержать в себе одну из двух функций, показанных ниже. Как только стилер завершает все требуемые действия и создает bat файл, он запускает данный batch скрипт и завершает свой процесс.

В batch скрипте прописана одна из следующих инструкций ping -n 10 localhost > nul или же W32tm /stripchart /computer:localhost /period:5 /dataonly /samples:2 > nul, данная функция не несет в себе никакой важности, а лишь занимает какой то время перед следующим запуском вируса, тем самым обеспечивая промежуточность работы и снижая риск быть раскрытым. Как только одна из команд завершает свою работу, скрипт вновь запускает стилер для выполнения всех вышеописанных действий заново и сбора новой информации, затем удаляя саму себя.

Так как за запуск стилера отвечает batch скрипт, который создает и запускает сам стилер, механизма закрепления обнаружено не было. После перезагрузки компьютера стилер прекращает свою деятельность и больше не запускается. Ни одного следа активности стилера после перезагрузки найти не удалось.

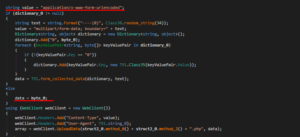

Отправка данных на С&C сервер

С2 сервер злоумышленника, на который отправляются данные, расположен по адресу 005514cm[.]n9shteam1[.]top/pythontrack[.]php. Доменный адрес зашифрован изначально в AES, затем в Base64. Ключ, используемый в шифровании так же зашифрован этим способом.

Основная функция работает следующим образом. Отправка данных происходит в виде форм. Тип отправляемых данных устанавливается в самом начале и записывается в переменной value. При условии, что вредоносной программе не удалось собрать искомые элементы системы, тип данных устанавливается как “application/x-www-form-urlencoded”, переменная “data”, содержащая данные устанавливается на значение по умолчания и затем отправляется на сервер С2.

Если же системе удалось собрать нужные данные, то выполняется функция подготовки данных к отправке с помощью HTTP POST запроса. Тип данных устанавливается как “multipart/form-data”. Данные отправляются в теле запроса и имеют следующий вид:

—XXX

Content-Disposition: form-data; filename=»filename »

{data}

—XXX

Content-Disposition: form-data; filename=»filename »

{data}

—XXX

Content-Disposition: form-data; filename=»filename »

{data}

(Количество данных может варьироваться)

Данные отправляются на сервер в бинарном виде, это ещё одна причина отправлять их методом “multipart/form-data”, так как данный метод позволяет эффективно отправлять сложные данные на сервер в бинарном виде.

Тактики, Методы и Процедуры, используемые злоумышленниками по стандарту MITRE | ATT&CK

| ID | Название | Описание |

| T1566 | Phishing | Злоумышленники отправляют вредоносное письмо, с целью получить доступ к системе жертвы. |

| T1204.002 | User Execution: Malicious File | Атака является успешной только при условии, что пользователь запустит вредоносный файл. |

| T1055.002 | PE Injection | Вредоносный файл совершает инъекцию в легитимный процесс RegAsm.exe с целью обойти защиту. |

| T1027.002 | Software Packing | Вредоносная программа является запакованной. |

| T1539 | Steal Web Session Cookie | Стиллер ворует сессии различных приложений. |

| T1113 | Screen Capture | Стиллер способен делать скриншот экрана жертвы. |

| T1115 | Clipboard Data | Стиллер получает доступ к буферу обмена. |

| T1125 | Video Capture

|

Стиллер способен получить доступ к вебкамере жертвы. |

| T1082 | System Information Discovery | Стиллер собирает различную информацию о программах и сведениях о системе. |

| T1560 | Archive Collected Data | Перед отправкой собранных данных данные сжимаются в архив. |

| T1041 | Exfiltration Over C2 Channel

|

Собираемые вредоносным файлом данные отправляются на С2 сервер.

|

Обновленная версия

В августе, была обнаружена ещё одна версия вредоносной программы имеющая схожое название «Огохланитриш_хати06.08.2024.pdf.exe», но с другой датой в названии. В целом функционал вредоносного файла и принцип его действия особо не отличался, однако, ключевые изменения затронули сервер куда отправлялись сами данные. Если в прошлом все данны отправлялись по адресу 005514cm[.]n9shteam1[.]top/pythontrack[.]php, то уже сейчас вирус отправляет данные на сервер: 476072cm[.]nyashsens[.]top/ExternalRequestUpdateMultiuniversallocal[.]php.

Кто за этим стоит, кто покупатель этого продукта?

Анализ показал, что IP-адрес 20.166.126.56 принадлежит хостинг-провайдеру Microsoft Corporation, в частности, подразделению Microsoft Azure Update Delivery в регионе северной Европы. Этот IP зарегистрирован в Ирландии, в городе Дублин, и обслуживается автономной системой AS8075. Который может быть использован как сервер.

Второй IP-адрес 95.101.149.131 связан с компанией Akamai Technologies. Этот адрес зарегистрирован в Германии, в городе Франкфурт-на-Майне, и принадлежит автономной системе AS16625. Хотя Akamai предоставляет услуги доставки контента, данный IP не используется в качестве хостинга.

Последний IP-адрес 80.211.144.156 принадлежит итальянской компании Aruba S.p.A., которая занимается предоставлением облачных услуг. Этот IP зарегистрирован в городе Ареццо, в регионе Тоскана, и находится под управлением автономной системы AS31034. Этот адрес активно используется для хостинга сервера и для развертывания системы управления в качестве сервера C2.

При изучении малвари было установлено, что она неоднократно отправляла запросы к C2-серверу с доменным именем 476072cm[.]nyashsens[.]top. Детальное исследование этого домена показало, что его регистратор — компания Openprovider, а домен был зарегистрирован через Regery Ukraine, местного украинского регистратора доменных имен, расположенного в Харьковской области. Поскольку остальные данные в записи Whois скрыты, можно предположить, что за деятельностью может стоять группа злоумышленников из Украины.