Новый тип атак тип кликджекинга (Clickjacking) называемый Double Clickjacking, позволяет злоумышленникам обманом заставить пользователей выполнить определенные действия двойным щелчком мыши, обходя существующие средства защиты от таких атак. Он может быть использован для обхода существующих средств защиты от подобных атак. Сначала рассмотрим в целом, как работают эти атаки.

Что такое кликджекинг?

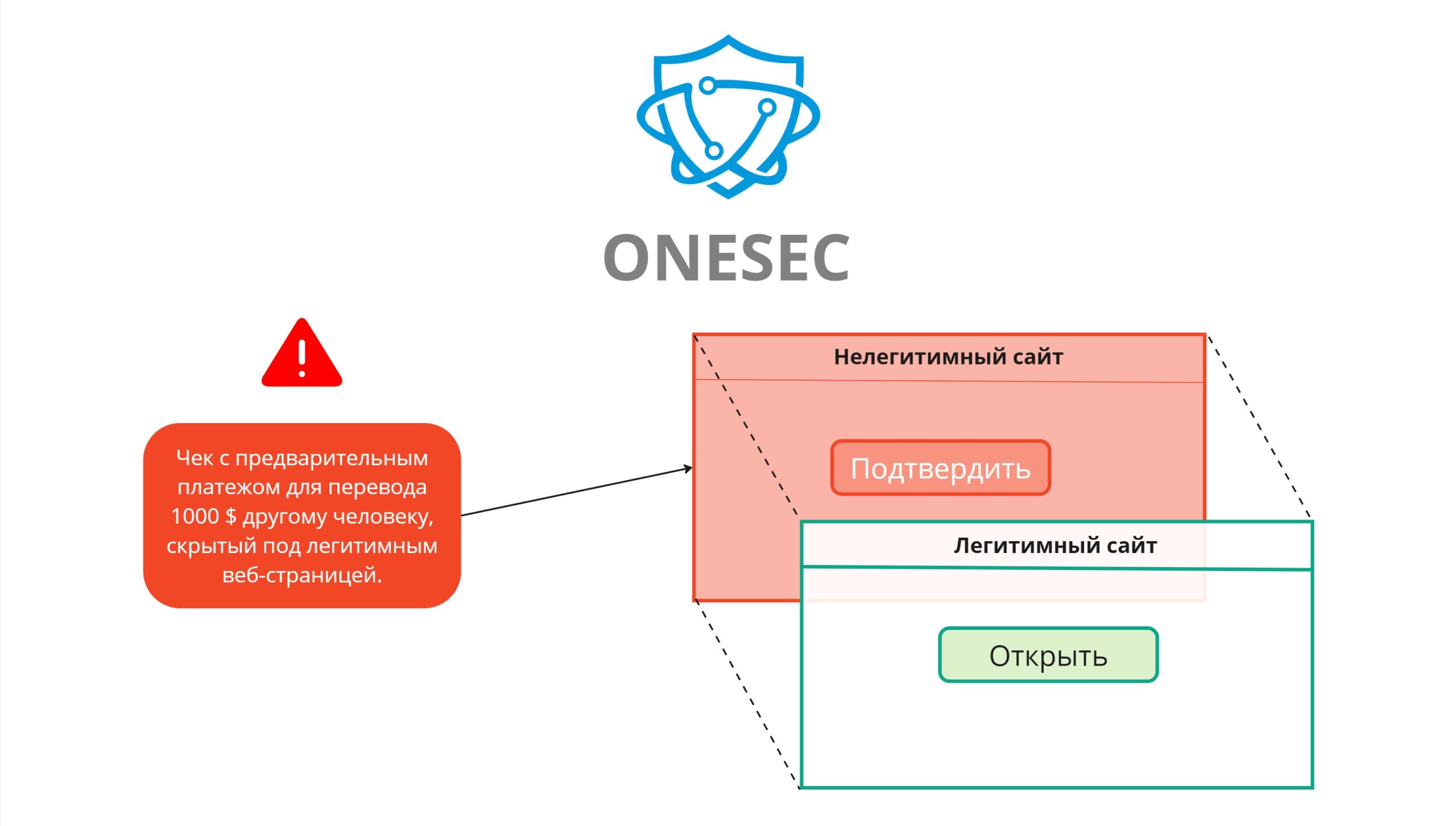

Кликджекинг (Clickjacking) — это тип веб-атаки, при которой злоумышленник обманывает пользователя, заставляя его взаимодействовать с элементом веб-страницы (например, нажимать кнопки или ссылки), не осознавая этого. Основная цель кликджекинга — замаскировать вредоносный контент под безобидный, чтобы пользователь случайно выполнил действие, выгодное злоумышленнику.

Кликджекинг, также известный как подмена пользовательского интерфейса, представляет собой атаку, при которой злоумышленники создают вредоносные веб-страницы, обманывая пользователей и вынуждая их взаимодействовать с скрытыми или замаскированными элементами.

Эта атака осуществляется с помощью наложения вредоносной веб-страницы поверх легитимной страницы в скрытом iframe. Злоумышленник оформляет свою страницу таким образом, чтобы её кнопки и ссылки визуально совпадали с элементами интерфейса легитимной страницы. Пользователю предлагают выполнить действие, например, нажать на кнопку, чтобы получить награду или увидеть привлекательное изображение. Однако на самом деле пользователь взаимодействует с кнопками или ссылками легитимного сайта, расположенного в скрытом iframe. Это может привести к выполнению вредоносных действий, таких как предоставление доступа приложению авторизации к учетной записи пользователя или принятие запроса многофакторной аутентификации (MFA).

Со временем разработчики веб-браузеров внедрили эффективные методы защиты от подобных атак. Например, браузеры предотвращают передачу сессионные cookies между сайтами и поддерживают использование заголовков безопасности, таких как X-Frame-Options, файлы cookie SameSite или CSP. Эти меры позволяют ограничить возможность встраивания страниц в iframe, минимизируя риск кликджекинга.

Что такое Double Click Jacking?

Представьте, что обычное двойное нажатие мышкой может стать причиной утраты ваших учетных данных. Именно такую новую угрозу описал исследователь безопасности Paulos Yibelo, известный своим опытом в поиске уязвимостей и анализе кибер-угроз. В своем блоге он рассказал о так называемом Двойной Кликджекинг (Double Clickjacking) — методе атаки, который ставит под удар практически любого пользователя веб-браузеров, включая Chrome, Edge и Safari.

Суть этой методологии в том, что злоумышленники способны обмануть пользователя, заставив его выполнить двойное нажатие мышкой, даже не осознавая, что он совершает опасное действие. Кликджекинг казалось, уже канул в прошлое благодаря встроенным средствам защиты в современных браузерах. Однако Двойной Кликджекинг умудряется обойти эти барьеры, используя дополнительный слой атаки. Хакеры играют на синхронизации действий, создавая ситуацию, в которой жертва думает, что кликает, например, на CAPTCHA, а на самом деле подтверждает логин или выполняет другое действие, связанное с авторизацией. В процессе атаки контекст окна (вкладка браузера) может быть незаметно переключен, и вместо безобидного клика пользователь дает злоумышленникам доступ к своим данным. Видеоролик исследователя Paulos Yibelo наглядно демонстрирует это, как можно захватить учетную запись Salesforce с помощью Двойного Кликджекинга.

Двойной Кликджекинг представляет собой атаку, в которой используется обман для выполнения действий от лица жертвы. Типичная атака Двойного Кликджекинга включает в себя следующее:

- Приманка: Жертва переходит на вредоносную веб-страницу с заманчивой кнопкой, например, «Нажмите, чтобы получить вознаграждение».

- Многослойный обман: после нажатия кнопки появляется оверлейное окно, предлагающее выполнить кажущееся безопасным действие, например, решить капчу.

- Скрытая подмена: С помощью JavaScript злоумышленники в реальном времени меняют вкладку страницы на легитимный сайт, при этом выравнивая важные кнопки или ссылки под курсором пользователя.

- Эксплуатация: Второе нажатие жертвы приходится на уже подставленную чувствительную кнопку, что может привести, например, к предоставлению разрешений или подтверждению транзакции.

Эта угроза демонстрирует, насколько уязвимыми остаются привычные действия в интернете. эксперт подчеркивает, что подобные атаки могут быть реализованы практически на любом веб-сайте, что делает проблему глобальной.

Почему Двойной Кликджекинг так опасен

Такая атака обходится без стандартных защит, X-Frame-Options, файлы cookie SameSite или CSP не могут защитить от этой атаки. Проблема усугубляется тем, что этот метод применим не только к веб-сайтам, но также к браузерным расширениям.

Новая поверхность атаки: это создает новые возможности для веб-атак. Двойной щелчок на сайте злоумышленника теперь может привести к серьезным последствиям на различных платформах.

Минимальное взаимодействие с пользователем: от пользователя требуется только двойной щелчок. Им не нужно заполнять формы или выполнять безумные многоступенчатые действия (если сайт может открывать окна или запущен с сайта, который может это делать).

Эксперт Paulos Yibelo отметил, что эта техника может использоваться для атак на криптокошельки, например, для подтверждения транзакций в web3 и dApps,

Двойной Кликджекинг — это напоминание о том, что даже привычные действия, такие как двойное нажатие, могут быть инструментом хакеров. Будьте осторожны и не доверяйте всему, что видите на экране.